Preparación y captura de paquetes.

Antes que nada y con cualquier herramienta de identificación como Nmap, hemos averiguado las IPs de impresoras y servidores de impresión.

Para capturar todos los paquetes que son enviados desde el servidor de impresión a la impresora de red, podemos usar varias técnicas como el uso de Ettercap para envenenamiento arp – arp spoofing o el uso de RPCAPD para captura remota. De cualquiera de las formas y tras escirbir los datos capturados en un fichero .pcap usando snaplen a 0, procedemos a la identificación de los paquetes que nos interesan.

Identificación de datos.

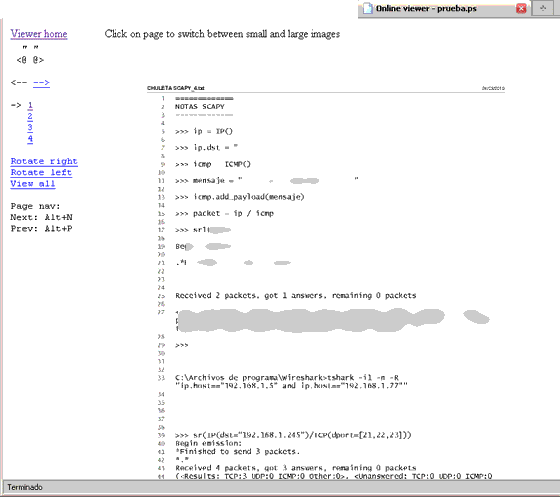

Teniendo ya nuestro archivo .pcap, lo abrimos con Wireshark. Tenemos gran cantidad de información y tenemos que filtrar. La comunicación del servidor de impresión con la impresora se realiza usando el puerto 9100. Por tanto podemos crear el filtro de esta forma:

tcp.dstport == 9100

Nos situamos en cualquiera de los paquetes filtrados y realizamos in Follow TCP Stream. El resultado es:

Con Save As, guardamos en un archivo con extensión .ps PostScript.

Para identificar corretamente el formato del archivo, he estudiando el formato .ps ( http://partners.adobe.com/public/developer/ps/index_specs.html ) concretamente este http://www.adobe.com/products/postscript/pdfs/PLRM.pdf

Tan solo nos queda preparar el archivo para que sea un .ps (PostScript) válido.

Para ello editamos el arcchivo .ps y borramos todo lo que hay por encima de:

%!PS-Adobe-3.0y todo lo que hay por debajo de:

%%EOFVolvemos a salvar.

Ahora nos resta, mediante un visor de ficheros PostScript, comprobar que todo está correcto. Para elo, y par ael artículo yo he usado uno online:

Este visor se encuentra en http://view.samurajdata.se/.

Y el resultao:

____

Fuente:https://seguridadyredes.wordpress.com/2010/03/24/wireshark-tshark-capturando-impresiones-en-red/

No hay comentarios:

Publicar un comentario