Que es Nagios?

Es un sistema de monitoreo de red el cual usa los protocolos icmp y snmp por defecto para tener control sobre la red a adminsitrar.

Que hace?

Los sistemas de monitoreo proporciona la admnistracion de todos los host y servicios de la red para saber que estan en perfecto funcionamiento.

Que ventajas tengo?

La principal ventaja es la pro-actividad proporcionada por el sistema de monitoreo el cual avisara al administrador cuando algun suceso acontese.

Hay que pagar?

Nagios es un software open source el cual es libre y no tendremos que pagar costosas licencias.

Bueno esos son algunos tips que debemos saber antes de llevar a cabo el montaja de este servicio.

Instalacion:

1.Prerequisitos

Code:

yum install httpd php

yum install gcc glibc glibc-common

yum install gd gd-devel2.Creamos cuenta nagios y grupo para apache

Code:

/usr/sbin/useradd -m nagios

passwd nagiosNOTA: aqui nos pedira el nuevo password para el usuario nagios

Creamos un grupo llamado nagcmd y agregamos el usuario nagios para tener acceso al servicio apache

Code:

/usr/sbin/groupadd nagcmd

/usr/sbin/usermod -a -G nagcmd nagios

/usr/sbin/usermod -a -G nagcmd apache3.Descargamos nagios y plugins

Personalmente para las personas que son nuevos en la administracion les recomiendo descargarlo desde la pagina oficial, pero el resto de personas sabemos que los servidores son en modo consola asi mismo procedemos a la descarga

Tambien es recomendable organizar las descargas en la misma carpeta asi que vamos a crear una carpeta en la cuenta root

mkdir ~/downloads

cd ~/downloads

Ahora procedemos a la descarga

Code:

wget http://prdownloads.sourceforge.net/sourceforge/nagios/nagios-3.2.0.tar.gz

wget http://prdownloads.sourceforge.net/sourceforge/nagiosplug/nagios-plugins-1.4.14.tar.gzNOTA: al momento de realizar el tutorial se uso fedora 11 y nagios 3.2.0 y plugins 1.4.14

4.Compilando e instalando

Code:

cd ~/downloads

tar xzf nagios-3.2.0.tar.gz

cd nagios-3.2.0

./configure --with-command-group=nagcmd

make all

make install

make install-init

make install-config

make install-commandmode

make install-webconf

5.Cremos el login para la interfaz web de nagios

Code:

htpasswd -c /usr/local/nagios/etc/htpasswd.users nagiosadmin service httpd restart6.Compilamos e instalamos los plugins

Code:

cd ~/downloads

tar xzf nagios-plugins-1.4.14.tar.gz

cd nagios-plugins-1.4.14

./configure --with-nagios-user=nagios --with-nagios-group=nagios

make

make install7.Iniciamos nagioschkconfig --add nagios

chkconfig nagios on/usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

service nagios start

Ahora ya esta nuestro servicio funcionando ahora solo queda entrar:

http://localhost/nagios/

El usuario es nagiosadmin y el pass el que le dieron en la instalacion.

Bueno esto es todo por hoy , el proximo post sera la configuracion de equipos windows y profundizacion en la configuracion del servicio

Bibliografias:

http://www.nagios.org/ proyecto nagios

http://www.nagios.org/download/core/thanks/ nagios

http://www.nagios.org/download/plugins plugins

http://nagios.sourceforge.net/docs/3...rt-fedora.html documentacion de instalacion

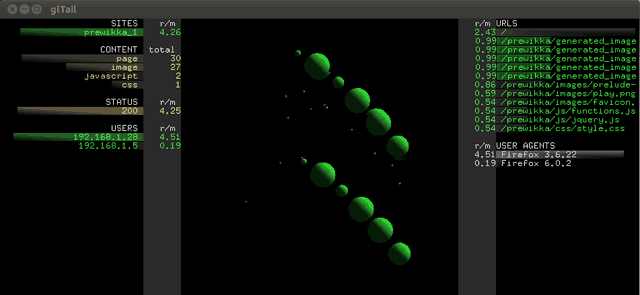

Hasta aqui la parte 1 , la segunda parte explicare como configurar lo basico para tenerlo monitoreando la red ademas de mostrarles el sistema que ofrece nagios ya instalado en fedora core 5.

Tambien evaluaremos distintos sistemas de gestion de red , usare mas que todo Zenoss como evolucion de ellos.

hasta la proxima.

saludos roboticos