Seguimos con la serie dedicada a

Visualización gráfica de tráfico de red. En esta serie hemos visto

InetVis ,

InetVis para detección de escan de puertos (representación tridimiensional de tráfico de red),

NetGrok, Representación gráfica de tráfico de red con

Argus Xplot /Jplot,

Afterglow,

TNV, etc, e icluso

geolocalización con Snort / snoge,

geolocalización con prelude correlator,

Xplico, …

En esta ocasión vamos a ver una herramienta de

visualización interactiva, en tiempo real, con una arquitectura cliente-servidor. Se trata de

INAV (

Interactive Network Active-Traffic Visualization).

INAV (

Interactive Network Active-Traffic Visualization). es una herramienta, como hemos comentado, del tipo cliente-servidor. El cliente desarrollado en

Java y, por tanto, multiplataforma.

INAV nos muestra información del tráfico activo por

nodos (host activos), la relación o conversación entre hosts, resolución

DNS, rendimiento, etc.

Instalación de INAV.

Para el

cliente no es necesario requisito alguno. Se trata de una aplicación en

Java, por tanto multiplataforma. En este artículo ejecuraré INAV en un sistema

Windows XP.

Lo descargamos (

cliente) desde aquí:

http://inav.scaparra.com/download/client/

Para el servidor es necesario:

- libpcap0.8

- libpcap0.8-dev

- g++

Requisitos que ya tendremos resuelto si hemos seguido otros artículos similares para instalar herramietnas de tráfico de red.

Voy a instalar el server, en este caso, en un sistema

GNU/Linux Security Onion. Puede ser cualquiera, también he instalado el server en un

Ubuntu Linux.

Vamos a ello:

01 | alfon@alfonubuntu:~$ wget http://inav.scaparra.com/files/server/INAV-Server-0.3.7.tar.gz |

02 | --2011-06-15 18:43:21-- http://inav.scaparra.com/files/server/INAV-Server-0.3.7.tar.gz |

03 | Resolviendo inav.scaparra.com... 69.163.242.195 |

04 | Conectando a inav.scaparra.com|69.163.242.195|:80... conectado. |

05 | Petición HTTP enviada, esperando respuesta... 200 OK |

06 | Longitud: 93012 (91K) [application/x-tar] |

07 | Guardando en: «INAV-Server-0.3.7.tar.gz» |

09 | 100%[==============================================================>] 93.012 31,2K/s en 2,9s |

11 | 2011-06-15 18:43:24 (31,2 KB/s)-«INAV-Server-0.3.7.tar.gz» guardado [93012/93012] |

13 | alfon@alfonubuntu:~$ tar xzvf INAV-Server-0.3.7.tar.gz |

15 | INAV-Server-0.3.7/README.txt |

16 | INAV-Server-0.3.7/server/ |

17 | INAV-Server-0.3.7/server/minorVersion.txt |

18 | INAV-Server-0.3.7/server/build.txt |

19 | INAV-Server-0.3.7/server/clientComm.cpp |

20 | INAV-Server-0.3.7/server/inputPlugin.hpp |

21 | INAV-Server-0.3.7/server/edge.hpp |

22 | INAV-Server-0.3.7/server/makefile |

23 | INAV-Server-0.3.7/server/pcapSniffer.hpp |

24 | INAV-Server-0.3.7/server/rectangle.cpp |

25 | INAV-Server-0.3.7/server/ethernet.cpp |

26 | INAV-Server-0.3.7/server/udp.cpp |

27 | INAV-Server-0.3.7/server/log.h |

28 | INAV-Server-0.3.7/server/constants.h |

29 | INAV-Server-0.3.7/server/data.hpp |

30 | INAV-Server-0.3.7/server/snifferData.cpp |

31 | INAV-Server-0.3.7/server/sniffer.h |

32 | INAV-Server-0.3.7/server/node.hpp |

33 | INAV-Server-0.3.7/server/bandwidthMonitor.cpp |

35 | fon@alfonubuntu:~/INAV-Server-0.3.7/server$ make |

36 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o clientComm.o clientComm.cpp |

37 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o clientCommData.o clientCommData.cpp |

38 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o baseData.o baseData.cpp |

39 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o snifferData.o snifferData.cpp |

40 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o sniffer.o sniffer.cpp |

41 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ethernet.o ethernet.cpp |

42 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ip.o ip.cpp |

43 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o tcp.o tcp.cpp |

44 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o packet.o packet.cpp |

45 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o filterData.o filterData.cpp |

46 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o graphData.o graphData.cpp |

47 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o bandwidthMonitor.o bandwidthMonitor.cpp |

48 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ../common/semaphore.o ../common/semaphore.cpp |

49 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o icmp.o icmp.cpp |

50 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o traceroute/tracerouteData.o traceroute/tracerouteData.cpp |

51 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o traceroute/tracerouteThread.o traceroute/tracerouteThread.cpp |

52 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ../common/commandLineParser.o ../common/commandLineParser.cpp |

53 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ../common/xmlParser.o ../common/xmlParser.cpp |

54 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o helper.o helper.cpp |

55 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o udp.o udp.cpp |

56 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ../common/parseCommas.o ../common/parseCommas.cpp |

57 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o debugThread.o debugThread.cpp |

58 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ../common/mutex.o ../common/mutex.cpp |

59 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o ../common/threads.o ../common/threads.cpp |

60 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o dataQueue.o dataQueue.cpp |

61 | g++ -ggdb -g3 -D INAV_VERSION=\"0.3.7\" -c -o inavServer.o inavServer.cpp |

62 | g++ -lpthread -lpcap -o

inavd clientComm.o clientCommData.o baseData.o snifferData.o sniffer.o

ethernet.o ip.o tcp.o packet.o filterData.o graphData.o

bandwidthMonitor.o ../common/semaphore.o icmp.o traceroute/tracerouteData.o traceroute/tracerouteThread.o ../common/commandLineParser.o ../common/xmlParser.o helper.o udp.o ../common/parseCommas.o debugThread.o ../common/mutex.o ../common/threads.o dataQueue.o inavServer.o |

63 | alfon@alfonubuntu:~/INAV-Server-0.3.7/server$ |

Como el server está instalado en un

Security Onion, ahora hay que abrir el puerto

5000 para que el cliente se pueda establecer la comunicación:

iptables -A INPUT -p tcp –dport 5000 -j ACCEPT

Ejecutando INAV.

Vamos a ejecutar el

servidor de la forma:

Ahora desde mi

Windows XP o desde donde tenga el cliente ejecutamos el archivo java:

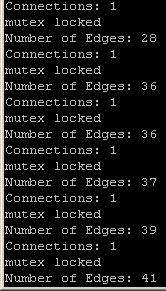

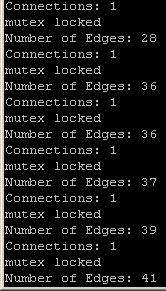

En la consola, del servidor aparecerán las conexiones, nodos, etc:

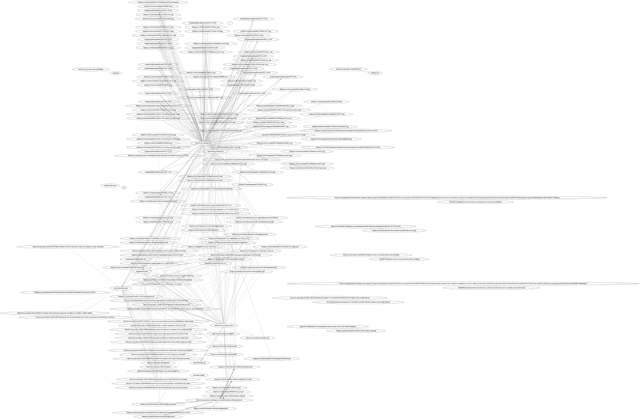

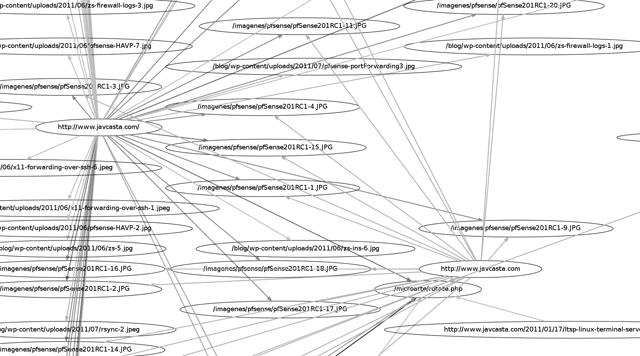

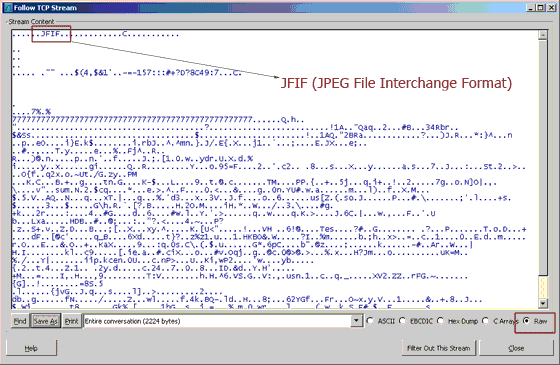

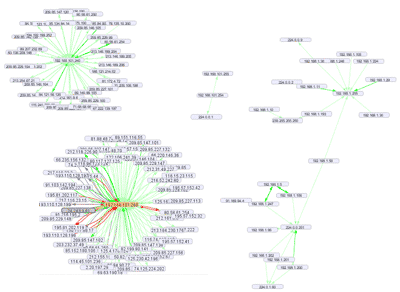

Visualizando la actividad de los hosts activos en el cliente.

Ya hemos ejecutado el archivo java y aparecerá una interface gráfica

que, en unos segundos, comenzará a tener actividad de forma interactiva,

aparfciendo los nodos, relaciones entre ellos, etc.

Eso sí, antes tendremos que indicar el la parte superior

el host donde se encuentra el servidor y el puerto (por defecto el

5000). Pulsamos en

connect y

La información que muestra

INAV es clara y tampoco necesita mayor explicación.

Se visualizarán solo los nodos o host que estén activos, cuando no lo estén desaparecerán de la zona de visualización de nodos.

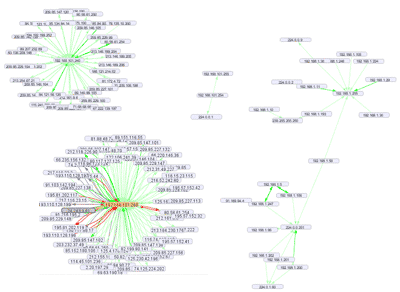

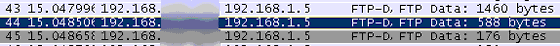

Abajo vemos la relación entre uno de las puertas de enlace del

laboratorio con otros host externos, el ancho de banda indicado por

código de colores, puertos usados..:

Los host irán apareciendo y despareciendo, mostrando información, relaciones, ancho de banda, … todo en tiempo real.

INAV es capaz de gestionar grandes volúmenes de

información y representación de nodos. Eso sí, necesitamos tener una

buena “máquina”.

===

Y hasta aquí por hoy. Hasta la próxima.

fuente:https://seguridadyredes.wordpress.com/2011/06/16/visualizacion-interactiva-de-trafico-de-red-con-inav/