MergeStreams

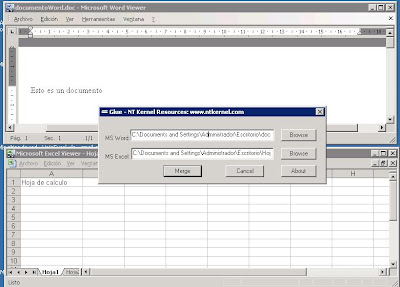

Esta utilidad está disponible desde NTkernel.com e implementa un aspecto interesante de como se tratan los objetos OLE en documentos Microsoft Office, la idea es 'mezclar' o combinar una hoja de cálculo en un documento Word.

El uso es muy sencillo, dispone de una GUI que permite seleccionar el documento word y la hoja excel y a partir de estos datos en el propio documento word mezcla la hoja de cálculo.

El resultado es el mismo documento word.

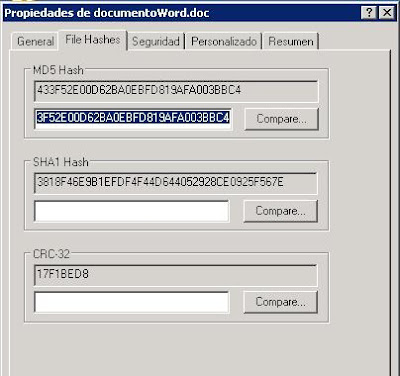

Una vez meclado, comprobamos que:

- El tamaño en disco del documento Word no ha variado y sigue siendo el mismo

- Si abrimos el documento, vemos que el contenido es idéntico al original (no aparece nada de hoja de cálculo)

- La cadena HASH si que ha cambiado, por lo que sabemos que ha habido modificaciones

A continuación vamos a ver la funcionalidad de MergeStreams:

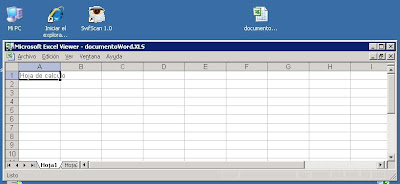

1.- Eliminamos la hoja de cálculo que hemos utilizado para 'mezclar' (este paso no es necesario)

2.- Seleccionamos el documento 'DocumentoWord.doc' y lo renombramos a XLS 'DocumentoWord.xls'

3.- Abrimos el documento y vemos que se trata de una hoja de cálculo.

Si volvemos a renombrar a .DOC, podremos comprobar que sigue siendo un documento Word.

Esta utilidad demuestra un aspecto importante en el ámbito de la ofuscación o de fuga de información, dado que de esta forma te puedes llevar un documento u hoja de cálculo importante sin que nadie lo advierta.

¿Como lo detectamos?

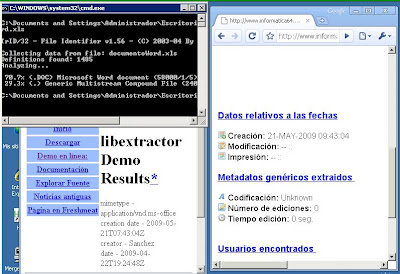

La siguiente cuestión es como podemos saber de estos metadatos, para ello vamos a utilizar diversas utilidades entre ellas la del maligno en su web de FOCA Online, la de LibExtractor y una utilidad en local llamada TrID que permite la identificación de ficheros.

Estos son los resultados:

Vagamente TrID identifica que hay un componente MULTISTREAM (29%) embebido dentro del documento Word, pero no es capaz de mostrar de que tipo es, las demas herramientas no identifican el objeto OLE.

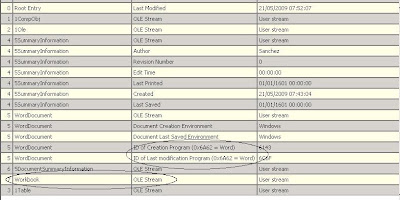

Para poder identificar este tipo de objetos suelo utilizar dos herramientas en local, una es 'oledmp.pl' de Harlan Carvey realizada en Perl y que permite ver los metadatos de objetos OLE. La otra quizas más sencilla y orientada al mundo Windows es OLEDeconstructor de SandersonsForensics

Aquí tenemos un resultado final de como identifica los objetos con OLEDeconstructor de nuestro fichero de ejemplo

Conclusiones:

Parece ser que el mundo de los documentos se ha construido a base de metadatos y lo mejor de todo es que no sabemos la información que se almacena o puede ser guardada de forma intencionada o no por un usuario (o automáticamente por la aplicación que lo genera. )

Herramientas como FOCA, Metagoolfied o libextractor, ayudan y permiten ver ese tipo de información, pero aun queda largo camino.

En un caso intencionado de 'antiforensics' (y pongo de ejemplo MergeStreams en este post) dudo mucho que la tecnología actual (antivirus, IDS's) detecte este tipo de fugas de información, salvo que sea por un avezado analista que tras una sospecha se dedique a analizar este tipo de ficheros.

Quizas para el 'malo' lo sencillo sea cifrar el fichero o utilizar esteganografía y de esta forma dificultar o imposibilitar el trabajo del analista

No obstante aquí queda esta información para el disfrute de todos y con lo visto hoy me planteo la siguiente pregunta que dejare para el pensamiento de los lectores:

¿Si hubiera incluido un virus de macro en la hoja de cálculo y la hubiera mezclado con el documento, lo detectarían los antivirus?

Eso es todo lectores ;-)

FUENTE:http://conexioninversa.blogspot.com/2009/05/ole-tus-metadatos.html

No hay comentarios:

Publicar un comentario