Una guía a la informática forense básica

Tom Cloward and Frank Simorjay

Resumen:

- Guía fundamental de investigación de equipos para Windows

- Starter kit de eliminación de malware

- Creación de un kit de investigación con Windows PE

- Conservación de la información para el análisis forense

Existen innumerables maneras en las que usuarios malintencionados pueden usar un equipo para realizar actividades ilegales: piratería de sistemas, filtrado de secretos comerciales, liberación de nuevos virus, uso de mensajes de phishing para robar información personal y muchas más. Y continuamente recibimos noticias sobre ataques

y técnicas nuevos. Lo que no se oye tan a menudo es la manera en la que pueden usarse los equipos para investigar estos tipos de actividades.

Mientras algunas investigaciones dependen de profesionales altamente cualificados que usan herramientas costosas y técnicas complejas, hay métodos más fáciles y económicos que se pueden usar para realizar investigaciones y análisis básicos. En este artículo, nos centraremos en las técnicas de informática forense a las que puede tener acceso como administrador estándar.

Nuestra explicación se centra en dos aceleradores de soluciones que puede descargar de forma gratuita: "Guía fundamental de investigación informática para Windows" (

go.microsoft.com/fwlink/?LinkId=80344) y Starter kit de eliminación de malware (

go.microsoft.com/fwlink/?LinkId=93103). En este artículo, le mostraremos cómo puede combinar estas dos soluciones para crear un entorno arrancable de Windows

® PE que le permitirá realizar una investigación efectiva y conservar sus conclusiones para la realización de informes y análisis. Tenga en cuenta que el método aquí descrito no se puede usar para investigar un disco duro cifrado o que forme parte de un volumen RAID. Además si el disco duro resulta dañado, necesitará realizar pasos adicionales por adelantado para restaurar su condición.

Aunque nuestra solución detalla una manera fácil de reunir pruebas en un equipo con Windows, tenga en cuenta que es un acercamiento básico ad hoc. Hay soluciones más sofisticadas disponibles comercialmente que pueden efectuar el trabajo resumido aquí de una manera mucho más efectiva.

Tenga presente también que la técnica que tratamos aquí no es una solución preceptiva garantizada ni certificada por "The International Society of Forensic Computer Examiners". Antes empezar una investigación, debe considerar si la evidencia hallada en el disco duro puede llegar a ser prueba en un proceso legal. Si existe esa posibilidad, se debería designar un examinador con certificación profesional para realizar la investigación. Dependiendo de la naturaleza del posible proceso legal, debe considerar también si debe ceder la investigación directamente a las autoridades competentes. Hay más información sobre este tema en la "Guía fundamental de investigación de equipos para Windows".

Acerca de los aceleradores de soluciones

La "Guía fundamental de investigación de equipos para Windows" trata de los procesos y herramientas que puede usar en una investigación interna de equipo. La guía resume las cuatro fases del modelo de investigación del equipo: valoración, obtención, análisis e informes. Se trata de un modelo sencillo que puede ayudar a profesionales de TI a realizar las investigaciones de una manera que conserve conclusiones importantes.

Esta guía cubre también cuando es necesario implicar a las autoridades competentes, debe tomar esta decisión junto con sus abogados. En ella puede encontrar información acerca de cómo administrar los delitos relacionados con el equipo, cómo ponerse en contacto con las autoridades competentes y las herramientas de Windows Sysinternals y otras herramientas de Windows que son útiles para realizar las investigaciones.

El otro acelerador de soluciones que mencionamos en este artículo, el Starter kit de eliminación de malware, ofrece orientación sobre cómo crear y usar el CD-ROM de arranque de Windows PE para quitar software malintencionado de un equipo. Esta guía incluye una lista de las amenazas y algunos de los factores atenuantes que pueden ayudar a reducir su posible impacto en una organización. Enfatiza también la importancia del desarrollo un plan de respuesta de incidente que puede seguirse en caso de que se sospeche un ataque de malware. El Starter kit de eliminación de malware incluye también un acercamiento de cuatro fases para ayudar a un profesional de TI a determinar la naturaleza del malware implicado, limitar su propagación, quitarlo si es posible, comprobar la eliminación y proceder con cualquier paso que pueda ser necesario.

El CD-ROM de Windows PE

Hay dos requisitos previos para ejecutar una investigación de este tipo: un CD-ROM de Windows PE y un dispositivo de almacenamiento externo, como una unidad flash de USB.

Probablemente ya haya visto la suficiente televisión como para saber que los agentes de policía deben dejar intacta la escena de un crimen. Por la misma razón, se deben conservar los datos en el disco duro investigado. A diferencia del disco del Starter kit de eliminación de malware, el disco arrancable de Windows PE que creamos sólo ejecutará herramientas que no alterarán en ningún modo los datos de disco duro.

El disco de Windows PE arrancará el sistema en un entorno limitado de Windows. Cuando se crea este CD de arranque, se pueden incluir herramientas (al igual que en el Starter kit de eliminación de malware) que se configuran de forma preliminar para un propósito especial. Tenga en cuenta que el equipo debe tener por lo menos 512 MB de RAM, ya que se trata de un requisito de Windows PE.

El proceso de creación del CD-ROM de Windows PE, detallado en el Starter kit de eliminación de malware, es bastante sencillo. Antes de crear este disco de arranque, necesitará instalar el Kit de instalación automatizada de Windows (AIK), el conjunto Sysinternals (disponible en

microsoft.com/technet/sysinternals/utilities/sysinternalssuite.mspx), coloque las herramientas de Sysinternals en su lista de herramientas, tal como se ha detallado en la Tarea 2 del Starter kit de eliminación de malware e instale cualquier otra herramienta de análisis de malware y utilidades. Para obtener instrucciones detalladas sobre la creación del disco, use los pasos enumerados en el documento del Starter kit de eliminación de malware.

La unidad externa USB

Ya que este proceso no alterará la unidad de disco investigada, necesitará también una unidad USB o alguna otra clase de disco duro externo en el que pueda almacenar los archivos de salida que se generen. (Una unidad USB es el medio recomendado ya que Windows PE puede montar dispositivos USB de manera automática). Puede que también desee usar un disco duro externo para almacenar una imagen del disco duro original. Con todos estos requisitos y opciones, es muy importante que haga una planeación de antemano para tener en cuenta el espacio en disco total que necesitará la investigación.

Puesto que desea asegurarse de que el kit esté limpio cuando inicie una investigación, se deben haber eliminado previamente todos los datos anteriores de la unidad de disco externa que se va a usar para guardar los archivos de investigación. Esto se puede realizar de manera fácil con una utilidad de limpieza de disco duro que sobrescribe toda la superficie de escritura de la unidad. A continuación se puede dar formato al disco externo y etiquetarlo como sea necesario para su uso en la investigación. Esta precaución garantiza que el dispositivo no contendrá los archivos que podrían contaminar las evidencias que se reúnan durante la investigación.

También debe incluir un formulario de cadena de custodia para que haya documentación oficial acerca de quién ha administrado el equipo durante la investigación. La "Guía fundamental de investigación de equipos para Windows" ofrece un ejemplo de formulario de cadena de custodia. Una vez haya terminado el empaquetado del kit (con el disco de arranque necesario de Windows PE, dispositivo de almacenamiento externo y un formulario de cadena de custodia) estará listo para comenzar.

Ejecución de una investigación

Ahora está listo para realizar una investigación. Primero, arranque el sistema sospechoso usando el disco de Windows PE, asegurándose de que el orden de arranque del equipo identifica la unidad de CD-ROM como el dispositivo principal de arranque. Cuando se le pregunte, presione cualquier tecla para completar el arranque desde el CD-ROM. Esto le proporcionará acceso a las herramientas que ha instalado en el disco.

Usaremos nuestro kit en un equipo de muestra para demostrar cómo puede recopilar información de un equipo (que llamaremos Testbox1). La asignación de la unidad de CD en Testbox1 es X:\ y la ubicación predeterminada para las herramientas del Starter kit de eliminación de malware es X:\tools. Para tener acceso a las herramientas del kit, simplemente hay que escribir: cd \tools.

Hay varias herramientas que pueden identificar las unidades de destino montadas en un equipo. Bginfo.exe, que está ubicado en el directorio de herramientas Sysinternals, puede ofrecer esta información y colocarla en una ventana en segundo plano en el escritorio para una fácil referencia. Drive Manager también puede identificar todas las unidades de disco en el equipo, incluidas las unidades de disco duro de destino y el dispositivo USB externo. La figura 1 muestra la información de disco para Testbox1. La unidad de arranque es X:\, el disco duro destino es C:\, y nuestra unidad USB externa es F:\.

Figura 1 Visualización de la información de disco con Drive Manager

Comprobación de malware

Es importante ejecutar herramientas antimalware antes de comenzar una investigación para asegurar que la investigación no esté afectada por un virus ni otro código malintencionado. El informe que genera la herramienta antimalware puede usarse como prueba, si fuera necesario. La no comprobación de la existencia de malware en un equipo puede arriesgar la investigación, así como la credibilidad del investigador en lo que se refiere a rigurosidad y certeza. Recomendamos que ejecute las herramientas antimalware proporcionadas en modo de sólo lectura o de informe.

El Starter kit de eliminación de malware habla de varias herramientas recomendadas, incluidas la herramienta de eliminación de malware y McAfee AVERT Stinger. Cuando ejecute la herramienta de eliminación de malware, asegúrese de incluir la opción de línea de comando /N para indicar a la herramienta que sólo informe de la presencia de malware y no intente quitarlo:

x:\tools\windows-KB890830-v1.29.exe /N

El archivo resultante del informe estará ubicado en %windir%\debug\mrt.log.

De igual forma, cuando ejecute McAfee AVERT Stinger, cambie la preferencia a Report only (Sólo informar), como se muestra en la figura 2, para que examine el equipo pero no realice cambios en el disco duro. Y asegúrese de guardar un informe de la herramienta cuando se haya completado el examen.

Figura 2 Use el modo Report only (Sólo informar) en McAfee AVERT Stinger

Cómo guardar los archivos importantes

Si no se ha realizado una copia de seguridad del disco duro completo antes de comenzar la investigación, debe realizar copias de seguridad de, al menos, los archivos clave de usuario. La información de configuración puede usarse para una futura revisión si fuera necesario. Comience reuniendo los archivos de registro y la configuración, que contienen toda la información relevante acerca de cómo se ha usado el equipo y qué software está instalado en el sistema.

Para guardar el subárbol de registro para Testbox1, creamos primero una carpeta en la unidad extraíble F:\ y, a continuación, registramos la fecha y la hora en la que comenzó la investigación usando los comandos siguientes:

f:

Mkdir f:\evidence_files

Date /t >> f:\evidence_files\Evidence_start.txt

Time /t >> f:\evidence_files\Evidence_start.txt

Ahora guardamos el subárbol de registro usando el comando xcopy para copiar el directorio de configuración completo y sus contenidos. Los archivos de registro que nos interesan están ubicados en %windows%\system32\config. En nuestro caso, ejecutaremos lo siguiente:

xcopy c:\windows\system32\config\*.* f:\registrybkup /s /e /k /v

Este comando copia toda la información de configuración ubicada en la carpeta de configuración. Testbox1 contiene aproximadamente 95 MB de información en la carpeta de configuración.

A continuación, nos centramos en los datos de usuario, que pueden estar ubicados en cualquier parte del disco duro. Para nuestro ejemplo, estamos copiando datos solamente de un directorio llamado c:\HR. Para garantizar que los datos se recopilen completamente, copiaremos todos los datos en el directorio y sus subdirectorios usando el siguiente comando xcopy:

Mkdir f:\evidence_files\HR_Evidence

Mkdir f:\evidence_files\documents_and_settings

Mkdir f:\evidence_files\users

xcopy c:\HR\*.* f:\evidence_files\HR_Evidence /s /e /k /v

Ahora puede centrarse en la información personal de carpetas. De nuevo, queremos copiar todos los datos de estos directorios y sus subdirectorios. Para esto, usamos los comandos siguientes:

Xcopy c:\documents and settings\*.* f:\evidence_files\documents_and_settings /s /e /k /v

Xcopy c:\users\*.* f:\evidence_files\users /s /e /k /v

Este ejemplo recopiló cerca de 500 MB de datos, que podemos analizar si fuera necesario. Como puede ver, la cantidad de datos que está recopilando puede ser enorme, especialmente si encuentra los archivos de audio, vídeo y fotos. No obstante, es importante conservar la mayor cantidad posible de datos originales ya que una investigación puede requerir no sólo las evidencias que se reúnen físicamente, pero también la certeza de que esta información no ha sido alterada durante el proceso de recolección. Lo ideal sería que hiciera una imagen de disco completo para la investigación, pero esto puede ser difícil debido a las restricciones de tamaño. Como puede ver, es muy importante calcular de antemano cuánto espacio de almacenamiento puede requerir su investigación.

Reunión de información adicional

Los archivos de sistema también pueden ser un elemento útil en la recolección de pruebas, pero reunir estos datos puede requerir alguna exploración del equipo de destino, ya que estos archivos no siempre pueden estar ubicados en el mismo lugar. No obstante, merece la pena buscar ciertos tipos de archivos porque pueden ofrecer una perspectiva útil. Los archivos de paginación, por ejemplo, contienen información acerca de a qué archivos se ha tenido acceso a través de la memoria. Además, los archivos de paginación pueden proporcionar la actividad de uso detallada. De manera similar, los datos del explorador web y las cookies ofrecen información acerca del comportamiento y las pautas de exploración.

El hallar estos datos puede requerir un esfuerzo de investigación, especialmente si un usuario ha cambiado su configuración para almacenar los datos en algún lugar distinto de las ubicaciones predeterminadas. Hay varias herramientas de Sysinternals que pueden ayudarle a encontrar archivos importantes. La figura 3 ofrece una lista de cinco aplicaciones útiles y describe cómo pueden ayudarle en su investigación.

Figure 3 Herramientas para localizar archivos y datos de interés

| Aplicación | Descripción |

| AccessChk | Muestra las rutas de acceso a los archivos, claves de registro y servicios de Windows por usuario o grupo que especifique. |

| AccessEnum | Muestra quién tiene acceso a qué directorios, archivos y claves de registro de un equipo. Puede usar esto para encontrar los lugares donde los permisos no se aplican apropiadamente. |

| Du | Muestra el uso de disco por directorio. |

| PsInfo | Muestra información acerca de un equipo. |

| Strings | Busca cadenas ANSI y UNICODE en imágenes binarias. |

| | |

Tom Cloward, CCE, CISSP, es Director de programas en Microsoft, su principal objetivo es proporcionar aceleradores de soluciones de seguridad y cumplimiento para profesionales de TI. Ha trabajado en el sector de TI y software durante más de 15 años y es un apasionado de la seguridad de TI, la informática forense y el cumplimiento. Frank Simorjay, CISSP, CET, es Director técnico de programas y experto en asuntos de seguridad para el grupo de seguridad y cumplimiento de Microsoft Solution Accelerator. Diseña soluciones de seguridad para clientes de Microsoft. Uno de sus trabajos más recientes es el Starter kit de eliminación de malware, disponible en Microsoft TechNet. Frank Simorjay, CISSP, CET, es Director técnico de programas y experto en asuntos de seguridad para el grupo de seguridad y cumplimiento de Microsoft Solution Accelerator. Diseña soluciones de seguridad para clientes de Microsoft. Uno de sus trabajos más recientes es el Starter kit de eliminación de malware, disponible en Microsoft TechNet.

© 2008 Microsoft Corporation and CMP Media, LLC. Reservados todos los derechos; queda prohibida la reproducción parcial o total sin previa autorización.

Fuente:http://technet.microsoft.com/es-es/magazine/2007.12.forensics.aspx

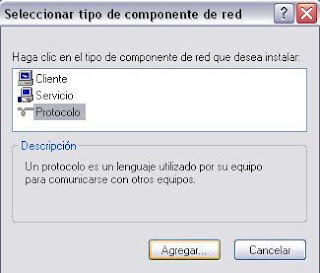

En las propiedades de conexión de área local, clickeamos sobre el botón “Instalar”, en la ventana que nos saldrá, seleccionamos “Protocolo” y clickeamos en “Agregar”:

En las propiedades de conexión de área local, clickeamos sobre el botón “Instalar”, en la ventana que nos saldrá, seleccionamos “Protocolo” y clickeamos en “Agregar”: Ahora saldrá otra ventana llamada “Seleccionar el protocolo de red”, ahí clickeamos sobre “Utilizar disco”, esto a su vez nos llevará a otra ventana en la cual vamos a clickear sobre el botón “Examinar..” buscamos el directorio donde descomprimimos a Etherflood y ahí seleccionamos el Driver llamado “EthDrv.inf” listo, le damos a “Aceptar” a todo y cerramos las “Propiedades de conexión de área local” y estamos listos para atacar.

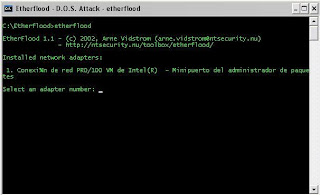

Ahora saldrá otra ventana llamada “Seleccionar el protocolo de red”, ahí clickeamos sobre “Utilizar disco”, esto a su vez nos llevará a otra ventana en la cual vamos a clickear sobre el botón “Examinar..” buscamos el directorio donde descomprimimos a Etherflood y ahí seleccionamos el Driver llamado “EthDrv.inf” listo, le damos a “Aceptar” a todo y cerramos las “Propiedades de conexión de área local” y estamos listos para atacar. Nos está pidiendo la autorización para el ataque , es decir, indicarle nuestra tarjeta de red, escribimos lo siguiente:

Nos está pidiendo la autorización para el ataque , es decir, indicarle nuestra tarjeta de red, escribimos lo siguiente:

Figure 3 Herramientas para localizar archivos y datos de interés

Figure 3 Herramientas para localizar archivos y datos de interés