Hola hermanos en esta ocasión les traigo 5 libros muy buenos donde aprenderemos mas afondo lo que es este mundo del UNDERGROUND o como muchos se dice el MUNDO del HACKING en general.!

espero que los lean y comprendan muchas cosas lo que se puede hacer en el UNDERGROUND,

Libros:

* El arte de la intrusión

* Hacking Ético por - Carlos Tori

* El Libro Negro El Hacker

* Hacking y Cracking Con Google (Los Secretos de Google:)

* Manual de desobediencia a la Ley Sinde por Hacktivistas

1- El arte de la intrusión

Libros:

* El arte de la intrusión

* Hacking Ético por - Carlos Tori

* El Libro Negro El Hacker

* Hacking y Cracking Con Google (Los Secretos de Google:)

* Manual de desobediencia a la Ley Sinde por Hacktivistas

1- El arte de la intrusión

Descarga:

Español | PDF | 390 Paginas | Autor: Kevin D. Mitnick “El Condor” | ISBN: 8478977481 |

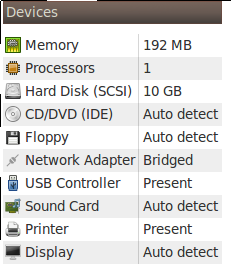

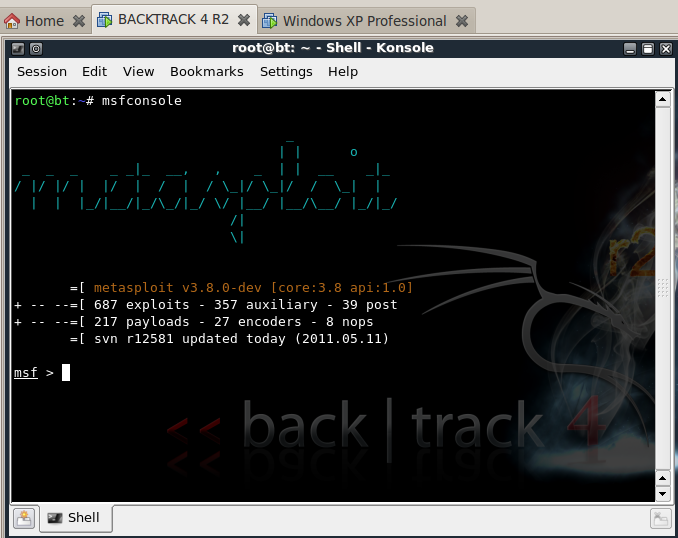

2- Hacking Ético por - Carlos Tori (RECOMENDADO)

Descarga:

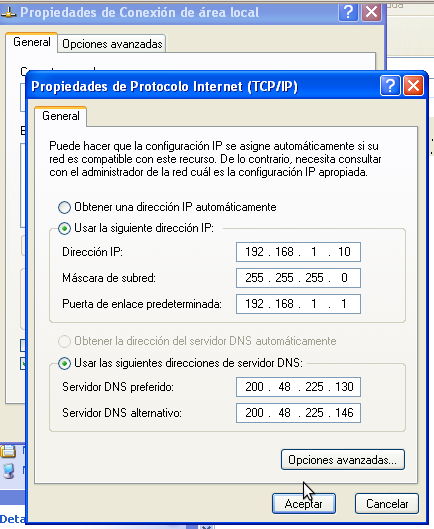

Hacking Etico, es un libro de seguridad informática que cuenta con 328 páginas redactados con un lenguaje simple y ordenado.

Actualmente se encuentra agotado en Argentina, por ese motivo y otros,

el autor decidió liberarlo para que los lectores pudieran apreciar la

obra de modo libre sin pagar y a su vez, pudiéndola distribuir sin

restricciones.

En cuanto a su contenido, aquí puede leer el temario completo.

Su ISBN es 978-987-05-4364-0 y todos sus derechos están registrados, como también su material.

3- El Libro Negro El Hacker

Descarga:

Cómo defender su PC de “Ataques” externos, virus, troyanos, escaneo de puertos, aplicaciones perniciosas.

Cuatro discos llenos de información, utilidades, vínculos a páginas Web.

4-Hacking y Cracking Con Google (Los Secretos de Google:)

Descarga:

Digerati | Spanish| PDF | 36.08MB | 100 Pages | ISBN 8589535436

Descubre todas las opciones ocultas de este potente buscador CÓMO

FUNCIONA POR DENTRO - Coloca tu sitio web en los primeros puestos - Haz

búsquedas avanzadas de textos e imágenes - Usa las herramientas del

idioma - Accede a Google desde tu móvil - Y mucho más EL FINAL DE LA

INTIMIDAD Descubre cómo Internet permite descubrir los datos personales

de casi cualquier persona, localizar cartas y entregas, consultar datos

telefónicos y buscar en bases de datos ocultas. HACKING CON GOOGLE Cómo

saberlo todo sobre un sitio, y cómo conocer los datos personales de su

dueño, sin ni siquiera invadirlo.

5- Manual de desobediencia a la Ley Sinde por Hacktivistas

Descarga:

Este Manual tiene el objetivo de demostrar la ineficacia radical de la

Ley Sinde desde un punto de vista práctico. Los usuarios y webmasters

encontrarán los métodos más útiles para sortear las barreras de la

censura gubernamental. La llamada Ley Sinde ha despertado la oposición

de diversos colectivos de ciudadanos tanto por la forma en la que se

promovió, al margen de la ciudadanía; como por el hecho de que no

responde a los objetivos que dice promover, la supuesta protección de

creadores; como por las presiones externas de las industrias que en

definitiva han acabado por imponerla. La oposición a la nueva

legislación ha sido tan contundente y masiva que podemos decir sin

tapujos que esta Ley no es representativa de la voluntad general ni está

dirigida al bien común.

Este Manual de desobediencia a la Ley Sinde tiene el objetivo de

demostrar la ineficacia radical de la Ley Sinde desde un punto de vista

práctico. Los usuarios y webmasters encontrarán los métodos más útiles

para sortear las barreras de la censura gubernamental. Hacktivistas.net

ha creado este Manual para que la primera web que sea cerrada, se

convierta en la más popular de la blogosfera. Para que sus contenidos,

lejos de desaparecer, inunden la red. Porque mientras ellos crean

comisiones de censura, nosotras y nosotros «rippeamos», subtitulamos,

traducimos y compartimos. Es un acto natural que crece de nuestras

acciones colectivas.

Porque la cultura quiere ser libre y lo será.

Bueno esto es todo se los recomiendo para que los leean. y comprenda lo

que es estar en este mundo.! de mucha ARTE por que el HACKING ES UN

ARTE.!

Salud2: CyRuX

Fuente: http://blackophn.blogspot.com/2013/03/4-muy-buenos-e-book-hacking.html#more