Cuando un atacante pretende comprometer un sistema, una de las

ubicaciones que debe observar son los logs. Imaginaros el caso de un

sistema comprometido, en el que el atacante accede a los logs del

sistema, en el que se muestran en claro los usuarios y contraseñas de

nuestros usuarios. Se lo pondríamos muy fácil.

En algún cliente me ha ocurrido la situación de presentar una solución

tipo Snort, Mod Security e incluso un simple Squid Proxy para

proporcionar elementos de seguridad, y ser la propia gerencia la que

descartaba este tipo de soluciones por la exposición de información

sensible, y casi siempre personal, al departamento IT o el departamento

que accede a los logs ( redundante, los informáticos lo vemos todo,

desde el de micro-informática hasta el sysadmin-boss).

Con un proxy podemos ver los hábitos de navegación de nuestros director

de ventas, que son muy decorosos...Con Snort podemos detectar

aplicaciones prohibidas, como pueda ser el famoso BroadCast de

Dropbox...

Para proporcionar un nivel de seguridad y confianza en la gestión de

logs de Mod Security, vamos a crear una pequeña regla al respecto.

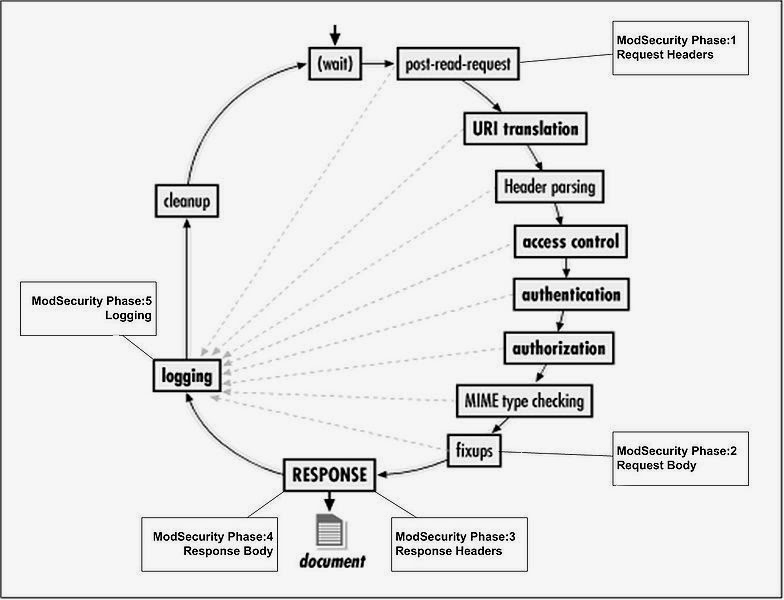

Lo que hacemos es crear una regla tan sencilla como la siguiente. Con

ella simplemente lo que hacemos es que en fase 5,la parte de logging,

sanitice !*"!^·*!^"*·! (limpie los caracteres de un campo con

asteriscos).

SecRule &ARGS:password "@eq 1" "phase:5,t:none,id:123458,nolog,pass,sanitiseArg:password"

Esta regla de por sí no generará alarma, simplemente que en nuestras

reglas existentes, cuando detecte un campo password, "limpiará" el

registro con ****.

Veamos un ejemplo. Lanzo un "ataque" ficticio sobre una aplicación, para

que salte cualquiera de las alarmas que tenemos configuradas ( en este

caso salta una alarma por hacer match de la palabra UNION).

Como puedes ver, aparece la contraseña en claro.

Sin embargo una vez activada nuestra nueva regla, podemos comprobar que

el mismo ataque, genera la misma alerta, pero limpia el campo.

Como puedes ver, esta simple regla puede propiciar que gerencia vea con

buenos ojos tu medida de seguridad, y no estés viendo todas las

passwords de los clientes. Pobres ilusos xD pero bueno, creo que todo el

mundo es consciente de que este tipo de información es manejada por el

departamento IT.

Como siempre, espero que os guste, gracias por leerme !!!

Fuente: http://kinomakino.blogspot.com/2014/10/prevencion-de-fugas-de-informacion-en.html

Prevención de fugas de información en logs. Campo Passwords y Mod security

Publicado por

Unknown

en

7:59

jueves, 9 de octubre de 2014

Etiquetas:

auditoria,

passwords,

seguridad

0

comentarios

Auditoría de seguridad de redes UMTS (3G) y GSM (2G) en tu móvil

Hace unos años aparecía una herramienta OpenSource revolucionaría que nos permitiría conocer muchos secretos de las redes GSM; OsmocomBB.

Tras este proyecto, SRLabs en un intento de modernizar la solución y

facilitar el uso, hizo posible analizar trazas de las redes UMTS y GSM

en un dispositivo móvil en un nuevo proyecto: la aplicación para

Android GSMmap .

Para poder evaluar las capturas de esta aplicación y con ello ver qué

está pasando en estas redes, es necesario instalar otra aplicación: xgoldmon, de Tobias Engel, que debe ser ejecutada en un PC bajo Linux.

¿Tobias Engel? Efectivamente, os debe sonar este nombre ya que fue él

quien realizó en la 25C3 la impactante presentación de cómo localizar

teléfonos móviles en las redes SS7:

Es probable que a muchos no os suene a nada el acronimo "SS7", pero

desde luego que es el corazón de las interconexiones de redes

internacionales (Roaming), formado por un conjunto de protocolos de uso

muy común: SCCP, ISUP, INAP, MAP ... desarrollado por AT&T a partir

de 1975.

Pues bien, Tobias Engel y Ravishankar Borgaonk han creado una nueva

aplicación para Android totalmente independiente, sin necesidad de otro

software en el PC: Darshak (ver código fuente)

que examinaremos a continuación con todo detalle en este artículo y

como no, pondremos a prueba. La aplicación examina la información del

interfaz de Anroid Radio Interface Layer (RIL)

para detectar eventos anormales y presentarlos al usuario; llamadas sin

cifrar, sin autenticar, etc. Dentro de estos eventos se encuentran los

famosos SMS invisibles (silent SMS), utilizados para localizar a un

usuario dentro de la red móvil o para instalar una aplicación Java en

nuestra SIM, como demostró Karsten Nohl en su conocida charla de la

BlackHat 2013: Rooting SIM cards.

- Requisitos

Para poder utilizar la aplicación darshak necesitamos:

- Teléfono Samsung Galaxy S3 (GT I9300) aunque en alguna presentación los autores han hecho mención al Samsung Galaxy S2.

- Version 4.1.2 de Android. Recomiendo descargarla de Sammobile

- Rootear el teléfono. Los autores aconsejan utilizar framaroot, aunque en mi caso ninguna versión encontró un exploit adecuado y acabé recurriendo a Odin y el mod CF-Root creado por el desarrollador Chainfire (version CF-Root 6.4).

- Configurar el modo DEBUG del teléfono a "HIGH". Para ello, en la aplicación marcador del teléfono, escribimos el código *#9900#, veremos la opción "Debug Level Enabled" y marcaremos el valor a "HIGH". Tras esto el teléfono se reiniciará.

Si no tenemos problemas de último momento, en un par de horas hemos

subido la versión de Android y rooteado el teléfono, descargado la

aplicación del Android Market y ya estamos listos para analizar las

redes 3G y 2G.

- Uso de la aplicación

Nos encontraremos ante una pantalla vacia, con una estructura de tabla donde podemos leer:

· Fecha (Date): Timestamp del momento en el que se detecta el evento/alarma.

· Tipo de Red (Network type): indica el tipo de red que estamos utilizando en el momento del evento, si es 2G o 3G.

· Evento (Event): indica si se trata de llamada saliente o entrante, mensaje saliente o entrante.

· Autenticación (Authentication): mostrará una bola verde si todo

ha ido bien o roja en caso de no haberse autenticado el evento. Es

decir, si hemos realizado una llamada y la red no nos ha solicitado

autenticarnos, entonces veremos la bola roja.

· Cifrado (Encryption): De igual modo que antes, si el evento ha

sido cifrado veremos la bola verde, pero si el evento ha tenido lugar en

plano, bola roja.

· Eliminar (Remove): Eliminar el evento de la aplicación.

Presionando sobre cualquier campo excepto en Eliminar, se abrirá otra

ventana con más información sobre el evento, donde encontraremos

información muy útil que veremos a continuación. En contra de lo que

podamos pensar, hay que darle al boton de "Refresh logs" cada cierto

tiempo porque la aplicación no se auto-refresca todo lo bien que debería

(¡punto de mejora!).

- Vamos a poner la aplicación a prueba

Para muchos usuarios con llegar a este punto ya puede ser suficiente,

tenemos la aplicación instalada y esperamos que un día al refrescar

aparezca un evento en la pantalla principal de darshak. Si no podemos

esperar y queremos comprobar cómo funciona, vamos a generar llamadas y

mensajes en 3G y en 2G, sometiendo la aplicación a situaciones

provocadas para comprobar que efectivamente son detectadas y reportadas.

Veremos también métodos para obtener las evidencias de estos

eventos/alarmas, fundamental en toda auditoría de seguridad.

Para generar llamadas y mensajes cortos vamos a utilizar la aplicación

GSMmap, de la que hemos hablado en la introducción. En los ajustes del

télefono vamos a forzar a sólo utilizar redes GSM (2G) o sólo utilizar

redes UMTS/WCDMA (3G) para a continuación ejecutar GSMmap. Tan sólo

tenemos que entrar en modo contribuir información (Contribute), aceptar

el disclaimer y presionar sobre "Run Test":

Una vez haya finalizado todo el ciclo (por defecto 5 iteraciones de 4 pruebas), salimos de la aplicación para abrir darshak:

Vaya ... ya sabíamos que las redes GSM no autentican todas las operaciones, tal y como pudimos leer en otro artículo de Security by Default,

pero ... ¿ Sólo 2 de 9 han sido autenticadas? ¡No parece mucho ! Vamos a

abrir uno de estos eventos pulsando sobre la fecha. A continuación

podemos ver dos llamadas de ejemplo, en una sí se ha solicitado la

autenticación por parte de la red y en la otra no:

Parece increíble, tenemos una cantidad de información valiosísima en esta pantalla:

- Los algoritmos de cifrado que soporta nuestro teléfono.

- El TMSI que está utilizando la SIM (TMSI: Identidad Temporal de la SIM) .

- El evento, en este caso una llamada realizada por nuestro móvil (OUTGOING CALL), y que ha sido cifrada (Network operator is requesting to start ciphering).

- El algoritmo con el que finalmente se va a cifrar la llamada (¡¡A5/3 !! ¡¡Por fin !!).

- En el caso del evento alarmado, vemos que la red no ha pedido ningún tipo de autenticación, ni siquiera una identificación del terminal (IMEI).

- En el otro caso, vemos bajo GSM_INIT_AUTH_REQ el número aleatorio (RAND) que la red ha enviado a la SIM para autenticarnos.

En este punto, a parte de mi asombro al poder contar con esta

información en el móvil allí donde vaya, me pregunto si al abrir las

trazas de la aplicación GSMmap me encontraré con la misma información,

para así acabar de convencerme de que esta aplicación es realmente una

maravilla.

En la ruta donde se instala la aplicación GSMmap en el móvil encontraremos las trazas de las pruebas (/Android/data/de.srlbas.gsmmap/files), copiamos el fichero a nuestro PC y lo abrimos con xgoldmon:

/opt/xgoldmon# ./xgoldmon -t s3 -l -i 127.0.0.1 xgs.GT-I9300.20141007-195238.GSM.zzzz.sms_mt.4.log

Antes de ejecutar xgoldmon, abrimos wireshark escuchando en el puerto 4729 para ver las trazas:

Podemos ver en la primera imagen que efectivamente en el proceso de

autenticación se ha utilizado ese número RAND. Si continuamos, en la

seguna imagen podemos ver los mensajes Ciphering Mode Command y Complete, en los que también comprobamos que estamos utilizando el algoritmo A5/3, como remarco en rojo en la imagen.

Si repetimos el proceso para una llamada UMTS, podemos ver los mensajes SecurityModeCommand y SecurityModeComplete,

a partir de los cuales el resto de señalización estará cifrada. En rojo

he marcada el algoritmo UEA1, mientras que en amarillo la secuencia de

autenticación y cifrado.

Para no alargar el artículo, resumo mi experiencia comentando que he

podido comprobar que la aplicación refleja perfectamente estos eventos

en las redes 2G, aunque en 3G tienen que corregirse algunos bugs sobre

alarmas falsas de cifrado:

- Para terminar.

Cuando estaba alucinando con esta aplicación, pensé en el único punto

negativo que se me ocurría; cuando vea una alarma en el móvil, no tendré

más trazas/evidencias de lo que ha pasado que el evento de la

aplicación. Pero me estaba equivocando, sí las tenemos en una base de

datos sqlite3.

Si queremos investigar cualquier evento notificado por la aplicación,

debemos buscarlo dentro de la base de datos sqlite3 que se encuentra en /data/data/darshak/databases/

Investigando dentro podemos llegar a ver la ráfaga UMTS o GSM que ha

causado el evento en la aplicación, dejo a vuestra disposición una

pequeña captura que muestra cómo ver los eventos mostrados y para uno de

ellos (ID 31), ver la información ampliada.

sqlite3 /Darshak/DarshakDB

SQLite version 3.8.2 2013-12-06 14:53:30

Enter ".help" for instructions

Enter SQL statements terminated with a ";"

sqlite> .tables

CELLULAR_EVENT PACKET PROFILE_PARAMS

LOG PACKET_ATTR android_metadata

sqlite> select * from LOG;

23|1412579648961|2|4|XXXXX|1

...

59|1412747333774|1|1|XXXXX|0

sqlite>

sqlite> select * from LOG where UID='23';

23|1412579648961|2|4|XXXXXX(operadora)|1

sqlite>

sqlite> select * from PACKET where UID='7';

7|23|1412579648961|5|05 12 00 E1 47 DE 16 32 0F 72 89 46 01 6A 31 3F 2A 18 22 20 10 34 68 45 1E 78 AE 00 00 13 ED 2E D8 F4 38 C9 44 |0

sqlite>

sqlite> select * from PACKET_ATTR where PACKET_UID='7';

19|7|1412579648961|1|E1 47 DE 16 32 0F 72 89 46 01 6A 31 3F 2A 18 22 |RANDOM Number : E1 47 DE 16 32 0F 72 89 46 01 6A 31 3F 2A 18 22

20|7|1412579648961|19|34 68 45 1E 78 AE 00 00 13 ED 2E D8 F4 38 C9 44 |AUTN Number : 34 68 45 1E 78 AE 00 00 13 ED 2E D8 F4 38 C9 44

sqlite>

05 12 00 E1 47 DE 16 32 0F 72 89 46 01 6A 31 3F 2A 18 22 20 10 34 68 45 1E 78 AE 00 00 13 ED 2E D8 F4 38 C9 44

- Conclusiones.

Hace unos meses los compañeros de Layakk nos presentaron en la RootedCon su ataque a 3G.

Quienes pudimos ver la charla nos quedamos con muchas dudas sobre cómo

se ha implementado la seguridad en esta red, dudas que hoy gracias a

darshak podemos despejar sin mucho esfuerzo, simplemente utilizando

nuestros móviles para luego analizar la información que nos aportan.

¿Se cifran todas las llamadas en 3G? ¿Se autentican todos los eventos?¿Cada cuanto tiempo se refresca nuestro TMSI/P-TMSI/GUTI?

A veces es preferible no conocer las respuestas a estas preguntas para

seguir con esa agradable sensación de falsa seguridad que nos

proporciona el desconocimiento, pero si quieres conocer qué pasa en las

redes móviles, te recomiendo probar darshak.

Fuente: http://www.securitybydefault.com/2014/10/auditoria-de-seguridad-de-redes-umts-3g.html

Slipknot - Nuevo album en descarga (5: The Gray Chapter [Special Edition] (2014))

Publicado por

Unknown

en

22:34

miércoles, 8 de octubre de 2014

Etiquetas:

musica,

slipknot

0

comentarios

Buenas noches.

Mirando noticias encontre que el nuevo album de Slipknot se filtro antes de tiempo pues estaba destinado al mercado el 28 de octubre pero hoy 08 ya se encuentra en los principales portales para descarga directa incluyendo dos tracks bonus de la versión delux.

Como buen fan de la banda, espero comprar el album el 28 pero mientras tanto se puede ir adaptando el oido al nuevo estilo de las cuales sin duda killpop, nomadic, custer, skeptic daran mucho de que hablar.

Esta fue la versión que escuche:

http://www.4shared.com/postDownload/2QQ9sYEyce/SL5TGC14.html

Contraseña: ermac

Este aporte lo encontré en taringa mas abajo dejo los links que he visitado

Que lo disfruten (en caso de gustarles este género musical) pero no olviden comprar y apoyar el arte musical.

NOTA: Aqui pueden escucharlo online http://www.5thegraychapter.com/sarcastrophe

Saludos roboticos

Fuentes:

http://www.identi.li/index.php?topic=340875 -Fuente original pero no contiene los bonus

http://kingdomleaks.net/topic/12307-slipknot-5-the-gray-chapter-special-edition-2014/ --Contiene bonus

http://livenumetal.es/slipknot-5-the-gray-chapter-2014/ --Blog de mis rss favoritos

http://slipknotpiura.blogspot.com/2014/10/resena-cancion-por-cancion-del-5-gray.html --Reseña

Mirando noticias encontre que el nuevo album de Slipknot se filtro antes de tiempo pues estaba destinado al mercado el 28 de octubre pero hoy 08 ya se encuentra en los principales portales para descarga directa incluyendo dos tracks bonus de la versión delux.

Como buen fan de la banda, espero comprar el album el 28 pero mientras tanto se puede ir adaptando el oido al nuevo estilo de las cuales sin duda killpop, nomadic, custer, skeptic daran mucho de que hablar.

Esta fue la versión que escuche:

http://www.4shared.com/postDownload/2QQ9sYEyce/SL5TGC14.html

Contraseña: ermac

Este aporte lo encontré en taringa mas abajo dejo los links que he visitado

Que lo disfruten (en caso de gustarles este género musical) pero no olviden comprar y apoyar el arte musical.

NOTA: Aqui pueden escucharlo online http://www.5thegraychapter.com/sarcastrophe

Saludos roboticos

Fuentes:

http://www.identi.li/index.php?topic=340875 -Fuente original pero no contiene los bonus

http://kingdomleaks.net/topic/12307-slipknot-5-the-gray-chapter-special-edition-2014/ --Contiene bonus

http://livenumetal.es/slipknot-5-the-gray-chapter-2014/ --Blog de mis rss favoritos

http://slipknotpiura.blogspot.com/2014/10/resena-cancion-por-cancion-del-5-gray.html --Reseña

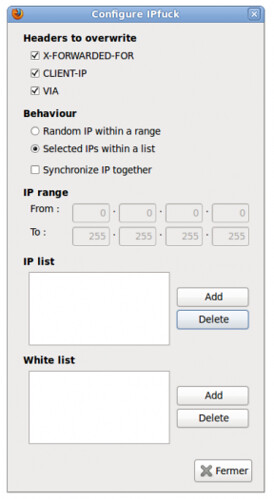

IPFlood – Simple Firefox Add-on To Hide Your IP Address

IPFlood (previously IPFuck) is a Firefox

add-on created to simulate the use of a proxy. It doesn’t actually

change your IP address (obviously) and it doesn’t connect to a proxy

either, it just changes the headers (that it can) so it appears to any

web servers or software sniffing – that you are in fact using a proxy.

This add-on is a “proof of concept” to show anyone who isn’t already

aware that IP address has become obsolete and that no one should use an

IP address as an evidence any more. This plug-in is just one of many

ways to spoof an IP address and these spoofing could lead to outrageous

accusation of innocents.

This add-on is a “proof of concept” to show anyone who isn’t already

aware that IP address has become obsolete and that no one should use an

IP address as an evidence any more. This plug-in is just one of many

ways to spoof an IP address and these spoofing could lead to outrageous

accusation of innocents.

How does it work?

You can imagine that if I could just overwrite any existing information about your IP address I would have done so (or somebody else would have a while back ago)…

But it’s actually a little more tricky : when sending a request to a server you will provide several information about your IP address : three of them come from the Application Layer and the last one comes from the Transport Layer. This last one I can’t modify : you wouldn’t get the answer to your request if that was done. But the three others can be overwritten without any consequence to your browsing…

These three headers were created to provide information on the real IP of a person surfing through a proxy server. So when you enable IPFuck, the websites you are visiting will believe that your real IP is a proxy server and (if the website was done correctly) focus on the false IP you are sending…

A lot of websites try and figure out who is hiding behind a proxy server. And if you don’t believe me (I won’t mind), just check out this Google search request : get real ip address php. Most of the snipplets given here will check HTTP headers (the one we overwrite) before the Transport Layer information (‘REMOTE_ADDR’).

You can install IPFlood (previously IPFuck) for Firefox here:

ipflood-1.2.1-fx.xpi

Or read more here.

Fuentes:

http://www.darknet.org.uk/2014/10/ipflood-simple-firefox-add-hide-ip-address/

https://www.buzztouch.com/applications020113/JA56066181BD8600604F8D687/documents/customHTML_865B3EC611A4B962DBD85DF.html

http://amathelegend.wordpress.com/2011/08/13/ip-flood-firefox-add-ons/

How does it work?

You can imagine that if I could just overwrite any existing information about your IP address I would have done so (or somebody else would have a while back ago)…

But it’s actually a little more tricky : when sending a request to a server you will provide several information about your IP address : three of them come from the Application Layer and the last one comes from the Transport Layer. This last one I can’t modify : you wouldn’t get the answer to your request if that was done. But the three others can be overwritten without any consequence to your browsing…

These three headers were created to provide information on the real IP of a person surfing through a proxy server. So when you enable IPFuck, the websites you are visiting will believe that your real IP is a proxy server and (if the website was done correctly) focus on the false IP you are sending…

A lot of websites try and figure out who is hiding behind a proxy server. And if you don’t believe me (I won’t mind), just check out this Google search request : get real ip address php. Most of the snipplets given here will check HTTP headers (the one we overwrite) before the Transport Layer information (‘REMOTE_ADDR’).

You can install IPFlood (previously IPFuck) for Firefox here:

ipflood-1.2.1-fx.xpi

Or read more here.

Fuentes:

http://www.darknet.org.uk/2014/10/ipflood-simple-firefox-add-hide-ip-address/

https://www.buzztouch.com/applications020113/JA56066181BD8600604F8D687/documents/customHTML_865B3EC611A4B962DBD85DF.html

http://amathelegend.wordpress.com/2011/08/13/ip-flood-firefox-add-ons/

CAINE 6.0: distro GNU/Linux para análisis forense digital

CAINE (Computer Aided INvestigative Environment),

es una distribución Live DVD y versión para pendrive, basada

en Ubuntu de origen italiano, enfocada a realizar análisis forenses

informáticos.Incluye numerosas herramientas y scripts para facilitar el

trabajo.

Antes existían dos versiones, una estandar, CAINE con la que se puede generar el DVD live y otra denominada NBCANINE, preparada para la creación de un USB y adaptada para equipos netbook

CAINE contaba con un subproyecto llamado NBCAINE mantenido por Nanni Bassetti, que permitía utilizar esta distribución desde una memoria USB, con la finalidad de ser convertir un netbook en una completa herramienta de análisis forense y poder guardar los cambios realizados en el sistema.

Recordar que siempre habrá que hacer un mínimo de 2 copias del disco duro original a analizar. La primera copia siempre la tendremos de reserva, y trabajaremos con la segunda copia. Si esta segunda se estropea, aun tenemos la primera copia. Entonces tendremos que hacer otra copia de la primera copia, para que no sea necesario tocar el disco duro original y poder trabajar siempre sobre una copia, a su vez teniendo otra copia de respuesto.

Nanni Basseti y su equipo han liberado una nueva versión de CAINE (Computer Aided INvestigative Environment), la distro italiana basada en Ubuntu especializada en el análisis forense y la recuperación de datos, que ahora llega a su sexta edición denominada “Dark Matter”

La distribución proporciona un entorno bastante agradable gracias a su escritorio Mate desde el que podemos acceder a varias herramientas con las que podemos analizar bases de datos, redes, memorias y dispositivos móviles especialmente Blackberry y Apple.

Un vistazo por el menú y nos encontramos con bastantes herramientas conocidas en el ämbito de la seguridad informática, como el fantástico qPhotorec uno de mis favoritos para recuperar datos de memorias USB, Guy Manager una aplicación que nos permite generar imágenes de un disco duro, la veterana Autopsy o el programa ip Backup Analizer (IPBA 2), con el que podemos analizar el contenido de la copia de seguridad de los iPhone (historial de llamadas, navegacion y favoritos de Safari, mensajes, etc.).

Una peculiaridad de la distro es que los discos y memorias usb no se montan de forma automática, ahí que darles permisos de lectura/escritura a través de mounter una GUI situada en la bandeja del sistema.

Otro detalle que me ha gustado en la gran cantidad de scripts disponibles de forma directa en el menú contextual del gestor de archivos Caja.

Caine 6.0 se presenta con el kernel 3.16.0-36, se basa en la última versión estable de Ubuntu 14.04.1 LTS, disponible exclusivamente en arquitecturas de 64 bits e incluye como importante novedad el soporte a UEFI/Secure Boot.

En esta última edición se han añadido nuevas herramientas:

Entre algunas de estas distribuciones encontramos:

Fuente: http://blog.elhacker.net/2014/10/disponible-caine-60-distro-gnulinux-analisis-forense-digital.html

CAINE (Computer Aided INvestigative Environment)

Es una distribución de Linux especialmente orientada al análisis forense

informático. Esta distribución lleva de fabrica pre-instaladas cientos

de aplicaciones destinadas a facilitar la tarea del analista forense.

Además ofrece:

- Entorno de trabajo perfectamente orientado a completar las fases de la metodología forense.

- Interfaz gráfica amigable

- Proceso semi-automático en la generación del Informe final de resultados.

Antes existían dos versiones, una estandar, CAINE con la que se puede generar el DVD live y otra denominada NBCANINE, preparada para la creación de un USB y adaptada para equipos netbook

CAINE contaba con un subproyecto llamado NBCAINE mantenido por Nanni Bassetti, que permitía utilizar esta distribución desde una memoria USB, con la finalidad de ser convertir un netbook en una completa herramienta de análisis forense y poder guardar los cambios realizados en el sistema.

Recordar que siempre habrá que hacer un mínimo de 2 copias del disco duro original a analizar. La primera copia siempre la tendremos de reserva, y trabajaremos con la segunda copia. Si esta segunda se estropea, aun tenemos la primera copia. Entonces tendremos que hacer otra copia de la primera copia, para que no sea necesario tocar el disco duro original y poder trabajar siempre sobre una copia, a su vez teniendo otra copia de respuesto.

Nanni Basseti y su equipo han liberado una nueva versión de CAINE (Computer Aided INvestigative Environment), la distro italiana basada en Ubuntu especializada en el análisis forense y la recuperación de datos, que ahora llega a su sexta edición denominada “Dark Matter”

La distribución proporciona un entorno bastante agradable gracias a su escritorio Mate desde el que podemos acceder a varias herramientas con las que podemos analizar bases de datos, redes, memorias y dispositivos móviles especialmente Blackberry y Apple.

Un vistazo por el menú y nos encontramos con bastantes herramientas conocidas en el ämbito de la seguridad informática, como el fantástico qPhotorec uno de mis favoritos para recuperar datos de memorias USB, Guy Manager una aplicación que nos permite generar imágenes de un disco duro, la veterana Autopsy o el programa ip Backup Analizer (IPBA 2), con el que podemos analizar el contenido de la copia de seguridad de los iPhone (historial de llamadas, navegacion y favoritos de Safari, mensajes, etc.).

Una peculiaridad de la distro es que los discos y memorias usb no se montan de forma automática, ahí que darles permisos de lectura/escritura a través de mounter una GUI situada en la bandeja del sistema.

Otro detalle que me ha gustado en la gran cantidad de scripts disponibles de forma directa en el menú contextual del gestor de archivos Caja.

Caine 6.0 se presenta con el kernel 3.16.0-36, se basa en la última versión estable de Ubuntu 14.04.1 LTS, disponible exclusivamente en arquitecturas de 64 bits e incluye como importante novedad el soporte a UEFI/Secure Boot.

En esta última edición se han añadido nuevas herramientas:

- Gzrt

- Img_map

- QPhotorec (photorec gui)

- Undbx

- Ddrescueview

- Gddrescue

- Disktype

- Peframe

- Quickhash

- BEViewer Bulk Extractor

- Ddrutility

- Ataraw

- Frag_find

- Log2timeline plaso – supertimeline

- Tinfoleak

- Inception memory dumper by firewire

- Volatility

- 4n6-scripts

- boot-repair

- grub-customizer

- Broadcom Corporation BCM4313 wireless card drivers

Descarga Caine 6

Kernel 3.16.0-36

Based on Ubuntu 14.04.1 64BIT - UEFI/SECURE BOOT Ready!

Caine 6.0 on pendrive can boot on Uefi/Uefi+secure boot/Legacy Bios/Bios.

Caine 6.0 on DVD can boot on Legacy Bios/Bios.

Windows side for Caine 6.0 and 5.0: Win-Ufo

Distribuciones con Herramientas para Análisis Forense

Distribuciones con Herramientas para Análisis Forense

Entre algunas de estas distribuciones encontramos: - Helix

- CAINE

- ForLEX

- EnCase

- DEFT Linux

- o incluso Kali Linux.

Fuente: http://blog.elhacker.net/2014/10/disponible-caine-60-distro-gnulinux-analisis-forense-digital.html

Suscribirse a:

Entradas (Atom)