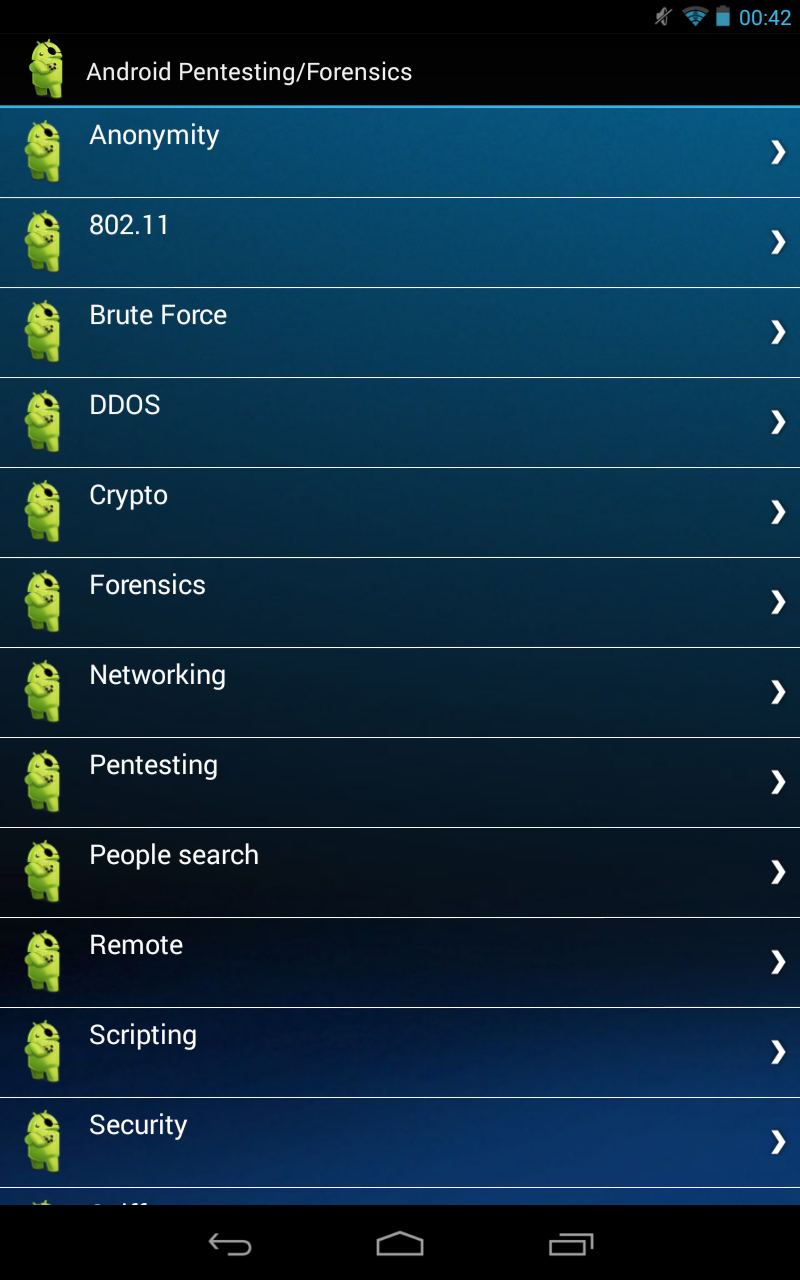

Bugtroid es una aplicación para sistemas operativos Android desarrollada por el equipo de

Bugtraq

que reúne unas 200 aplicaciones relacionadas con temas de auditoria de

seguridad, ya sea anonimato, auditoria web, de redes o temas forenses

entre otras muchas categorías.

Como condición indispensable para exprimirla al máximo,

es necesario ser root

en el terminal. En cuanto a sus versiones, podemos acceder a ella de

dos formas, una gratuita y otra de pago. La primera nos permite probar

algunas aplicaciones y poco más, es principalmente una lista de todas

las aplicaciones disponibles para hacernos una idea de la cantidad de

herramientas que la componen. La potencia de la aplicación viene si

compramos la

versión PRO de ésta, por apenas

1,85€ disponemos de todas las posibilidades.

Su funcionamiento es sencillo, se trata de una lista de aplicaciones

organizadas por categorías, cuando seleccionamos una, ésta se instala en

nuestro dispositivo. Esto nos ayuda a tener solo instaladas las

aplicaciones que queramos y no "ensuciar" nuestro dispositivo de

herramientas que no vayamos a utilizar o que no sean compatibles.

En este último punto aparece la principal queja que tengo de la aplicación, y es que

no sabes si la aplicación que estas instalando es compatible con tu dispositivo.

Entiendo que la solución no es sencilla ya que ni los mismos

desarrolladores de las aplicaciones muchas veces saben todos los

dispositivos compatibles con ellas, pero si se implementara o si

apareciera una lista con los dispositivos probados seria interesante.

Sin contar el anterior detalle, la aplicación recoge un completísimo

catálogo y nos permite descubrir muchas aplicaciones que de otra forma

ignoraríamos.

En cuanto a la aplicación, el primer menú que nos encontramos cuando la

abrimos nos permite escoger entre aplicaciones de Android o de GNU/Linux

junto con un menú de opciones que nos permite instalar los interpretes

de Python, perl y ruby además de ajustar algunos parámetros.

Como he comentado antes, en su menú encontramos

todo tipo de aplicaciones clasificadas por categorías, estas aplicaciones son por ejemplo

WifiKill o

Intercepter-ng

por comentar algunas tratadas en este blog (mas adelante analizaré más

;) ). Para su utilización basta con seleccionarla e instalarla, después

veremos un acceso directo en el escritorio o

en la versión PRO podemos ejecutarlas desde la misma Bugtroid.

Para descargar la

versión gratuita:

https://play.google.com/store/apps/details?id=com.bugtroid.free.es

En cuanto a la

versión de pago:

https://play.google.com/store/apps/details?id=com.bugtroid

En resumen, un completo catalogo de aplicaciones disponible para

nuestros dispositivos que el equipo de Bugtraq se ha encargado de

recoger para nosotros.

NOTA: Las mejores herramientas solo están disponibles en instalación PRO, así que si usamos la libre podremos usar prácticamente solo el modulo de anonimato.

Fuente: http://blog.0verl0ad.com/2013/10/bugtroid-un-arsenal-en-tu-dispositivo.html