Siguiendo con los resultados del Proyecto de Fin de Master de María Unda y Sara Rincón, vamos a hablar ahora de cómo crackear contraseñas SIP utilizando herramientas para MS Windows. Quizá os venga bien recordar cómo se producía la autenticación en el protocolo SIP, explicado en el anterior artículo sobre seguridad en VoIP. En la siguiente entrega, nos meteremos con la captura del tráfico de voz ![]()

Cain & Abel

Cain & Abel es una herramienta de recuperación de todo tipo de contraseñas para sistemas Microsoft, las últimas versiones soportan cracking de contraseñas de SIP.

Instalación

Descargamos la última versión desde la página web de Cain & Abel, en este caso es la 2.9 y elegimos el ejecutable, en nuestro caso, para Windows XP: http://www.oxid.it/downloads/ca_setup.exe.

Seguimos el asistente de instalación, una vez que ha terminado nos preguntará si deseamos instalar la librería WinPcap, en caso de no tenerla instalada previamente le daremos a Install.

Capturar en un entorno conmutado

Para capturar tráfico en una red con switches, además de esnifar necesitamos activar el ataque Man in the middle, necesario para interceptar el tráfico del registro SIP entre el cliente y el servidor SIP. En caso de estar en un entorno con hubs o con wireless no es necesario y podemos saltarnos este paso.

Para llevar a cabo el ARP spoofing vamos a utilizar el propio Cain & Abel. En primer lugar activamos el botón de Start/Stop Sniffer de la parte superior. Nos situamos sobre la pestaña superior Sniffer y la pestaña inferior Hosts para elegir la lista de hosts de la red cuyo tráfico queremos esnifar. Con el botón de + escaneamos la lista de hosts de nuestra red.

Escaneo de hosts

Una vez que aparecen todos los hosts de la red, seleccionando cada uno y con el botón derecho, Remove, eliminamos los que no necesitamos. Los dos hosts que aparecen en la lista son el servidor SIP (Asterisk) y el cliente.

Lista de hosts

Sobre la pestaña ARP de la parte inferior pinchamos sobre el botón de +, Add to list.

Hosts del ARP poisoning

Seleccionamos en la lista de la izquierda un host y en la lista de la derecha el resto de hosts, en este caso el cliente. Cain&Abel interceptará todas las conexiones entre los hosts seleccionados de ambas listas.

A continuación ya podemos efectuar el ARP Poisoning pulsando sobre Start/Stop ARP.

Captura de logins SIP

Antes de comenzar debe estar la opción Start/Stop sniffer activada. Si es la primera vez que lo hacemos aparecerá la siguiente pantalla de configuración (Captura 1) en la que deberemos seleccionar la interfaz de red por la cual deberá capturar.

Configuración del sniffer

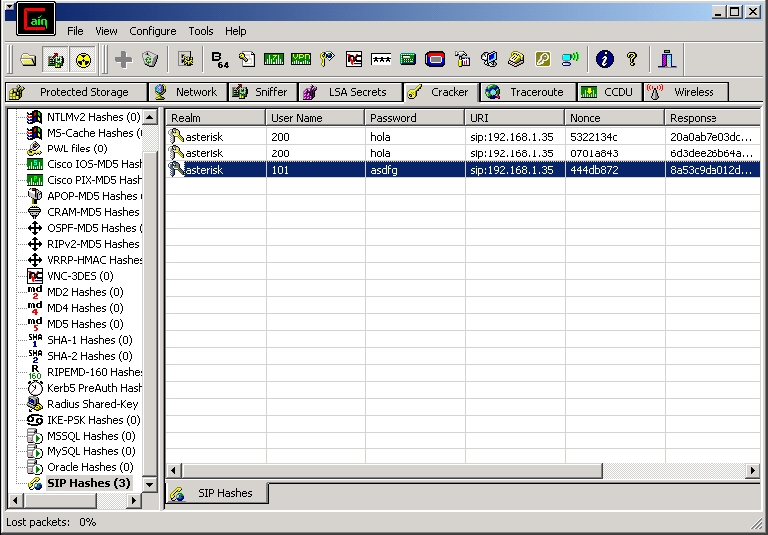

Para cambiar esta configuración más adelante deberemos ir al menú Configure. Nos situamos sobre la pestaña Sniffer de la parte superior, y en la parte inferior sobre Passwords. Si seleccionamos SIP de la lista de protocolos de la izquierda, entre paréntesis aparece el número de logins que ha capturado.

Crackeando contraseñas

Una vez que hemos capturado el hash, con el botón derecho sobre cada captura la enviamos al cracker para poder romperla.

Enviando hash al cracker

Cracker de contraseñas SIP

Nos situamos en la pestaña Cracker. Podemos probar dos tipos de ataques contra el hash, ataque por diccionario o por fuerza bruta.

Ataque por diccionario

Si seleccionamos Dictionary Attack llegamos a la siguiente pantalla. Deberemos añadir un diccionario o diccionarios a la lista. En la ruta de instalación del Cain&Abel C:\Archivos de programa\Cain\Wordlists\Wordlist.txt tenemos un fichero que contiene XXX palabras comunes en inglés y castellano.

Además podemos seleccionar una serie de opciones para que pruebe distintas combinaciones de cada posible contraseña del diccionario, como por ejemplo que pruebe la palabra al revés, de mayúsculas a minúsculas y viceversa, etc.

Comenzamos el ataque seleccionando Start y esperamos a que termine de procesar el diccionario o diccionarios. En cada momento podremos ver en qué posición del diccionario y qué palabra se está probando.

Ataque por diccionario

Ataque por fuerza bruta

Para comenzar, seleccionamos la opción Brute-Force Attack. Si sabemos la longitud mínima y/o máxima de la contraseña podemos especificarlo en Password length, sino dejamos los valores por defecto. Si pinchamos en la lista desplegable Predefined de Charset podremos elegir el rango de caracteres a partir del cual se probarán contraseñas: caracteres numéricos, alfanuméricos, especiales, etc.

Ataque por fuerza bruta

Una vez crackeadas todas las contraseñas aparecerán en texto claro.

Lista de contraseñas crackeadas

Video/demostración de este ataque

En http://paginaspersonales.deusto.es/garaizar/VoIP/crackingVoIPWindows.html está colgado el video de demostración de este ataque en el entorno de pruebas que prepararon Sara y María.

Fuente:http://blog.txipinet.com/2006/10/11/39-seguridad-en-voip-ii-cracking-de-contrasenas-sip-en-ms-windows/

No hay comentarios:

Publicar un comentario