bueno señores, este, para mi es uno de los mejores troyanos que hay, por ser un troyano de conexion inversa, ofrece mejor funcionalidad…

Cita:

| Empezado por wikipedia os troyanos de conexión inversa son los que hacen que el servidor sea el que se conecte al cliente; las ventajas de éste son que traspasan la mayoría de los firewall y pueden ser usados en redes situadas detrás de un router sin problemas. |

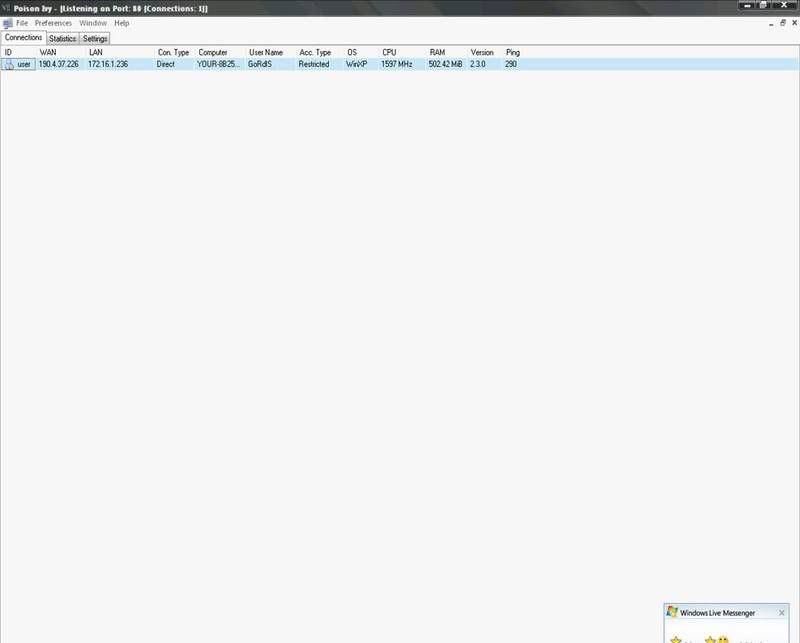

bueno, comenzamos, para empezar, nuestro lugar de trabajo XD, cuando abrimos el poison ivy, vemos esto…

ID:muestra el nombre que le dimos a la victima.

WAN:muestra la IP de internet de la victima.

LAN:muestra la IP de red de la victima.

Computer: muestra el nombre de la PC de la victima.

User Name: muetra el nombre del usuario activo en la PC de la victima.

Acc. Type:muestra el tipo de sesion que esta activo en la PC de la victima.

OS: muestra el sistema operativo (operating system)(Windows 98, ME, 2000, XP, Linux, etc)

CPU:nos dira la cantidad de megahertz (MHz) que tiene el procesador de la PC de la victima.

RAM:nos dira la cantidad de memoria RAM que posee la PC de la victima.

Version:indica la version del server que tiene instalada la victima.

Ping:indica la velocidad de conexion con la victima. entre mas alto es el numero, mas dificil es la conexion

Port: xxxx :indica el puerto que estamos escuchando.

Connection: xx :indica la cantidad de conexiones que tenemos.

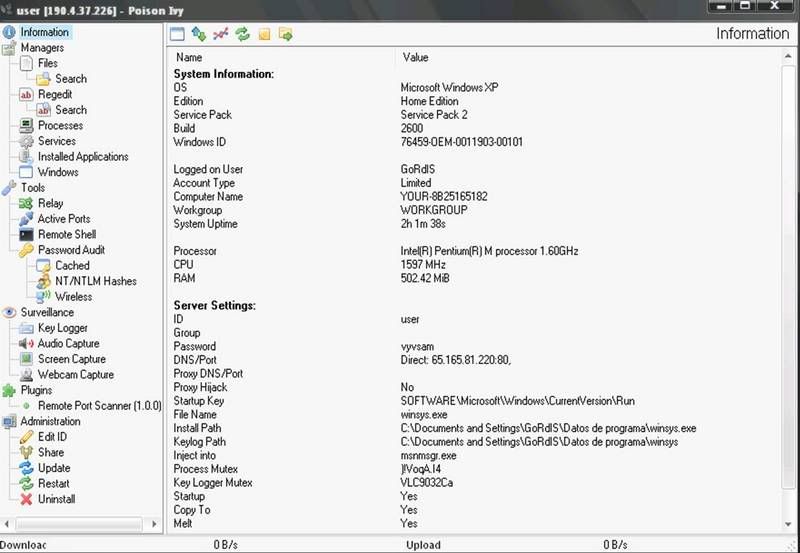

bueno, esto en general de la ventana del poison, ahora damos doble clic sobre la victima, y nos aparecera otra ventana…

primero tenemos la ventana information

aca aparece la informacion sobre la PC y sobre el server que

estamos utilizando…

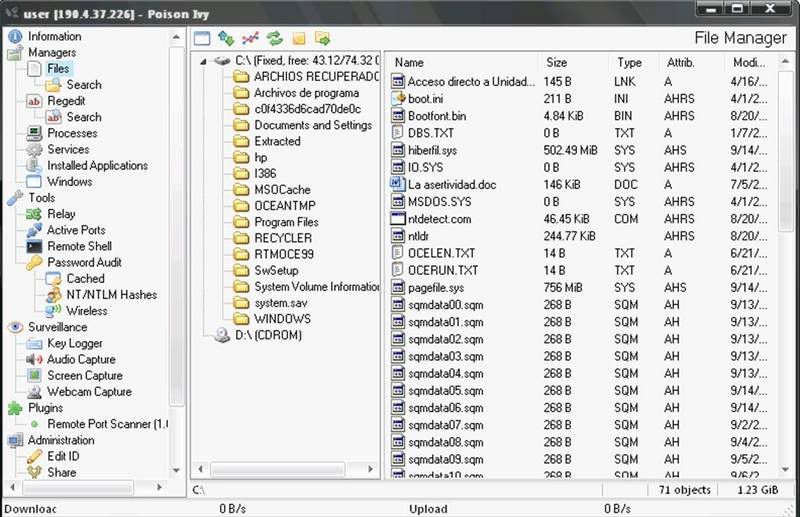

luego tenemos en Manager, Files…

sirve para ver todos archivos en la PC de la victima…

con esta opcion podemos refresar la ventana, buscar archivos o carpetas, ver iconos grandes, subir archivos o carpetas, descargar archivos o carpetas, ejecutar archivos de forma visible u oculta, renombrar archivos o carpetas, borrar archivos normalmente o de manera segura. esto es util por ejemplo si keremos robar un archivo o si keremos ejecutar algun otro virus en la PC infectada..

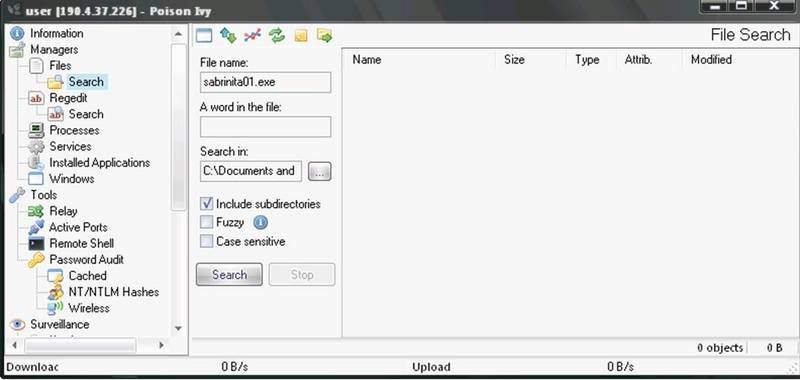

luego tenemos en manager, Search

sirve para buscar archivos en la PC de la victima

explico:

File name: aqui va el nombre del archivo.

A word in the file: si no sabemos el nobmre, escribimos alguna palabra ke contenga

Search in: donde buscar

Include subdirectories: opcion para que busque en los subdirectorios de la busqueda

Fuzzy: si la seleccionamos, va a encontrar cualquier archivo que contenga nuestra palabra de busqueda.

Case sensitive: para que mayusculas y minusculas coincidan

Search:comenzar busqueda

Stop:detener busqueda

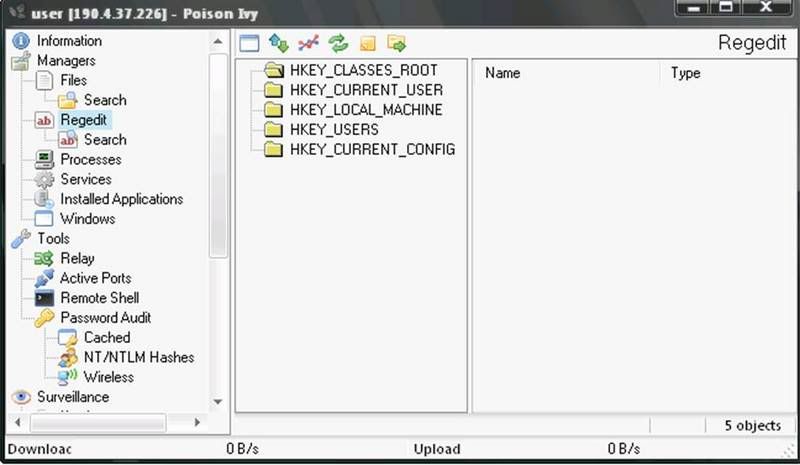

luego tenemos en manager, regedit

sirve para acceder a los registros de la PC infectada

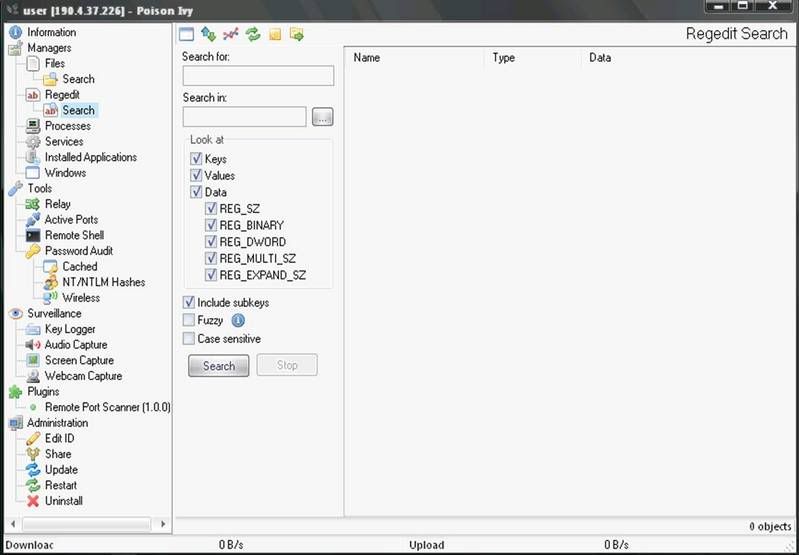

luego en manager, tenemos regedit-search

sirve para buscar un registro en especifico y se usa de la misma manera que el buscador de archivos, solo se le agregan las opciones valores y claves

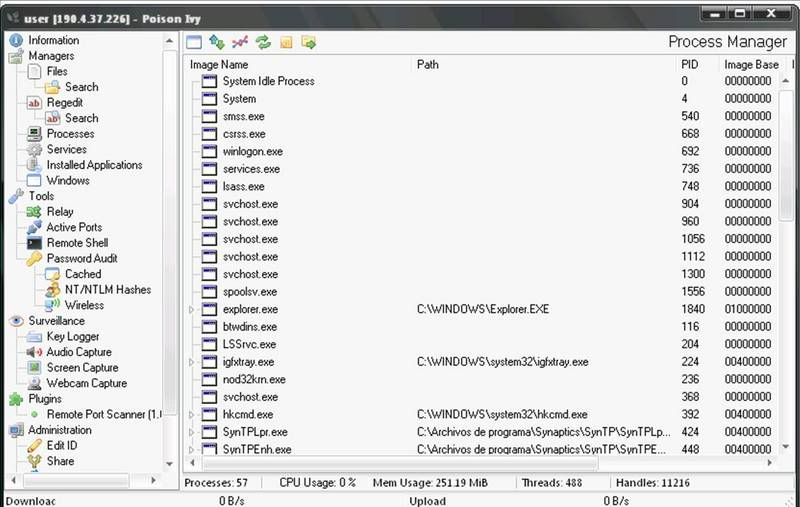

ahora esta la opcion processes, donde miramos los procesos de la victima

con el boton derecho podemos refrescar, matar procesos, suspender procesos y guardar un archivo

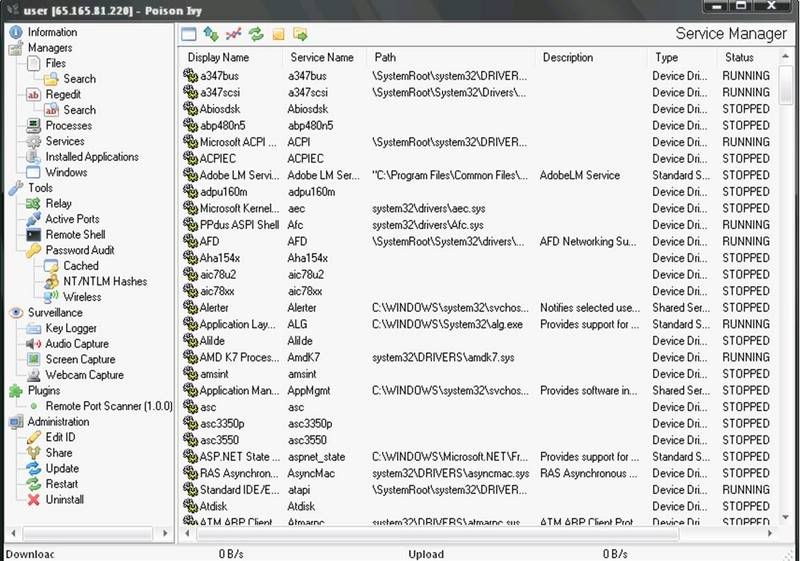

ahora tenemos la opcion services, que sirve para ver los servicios que esta utilizando la PC infectada

con el clic derecho podemos:

refrescar, guardar a un archivo, iniciar o detener un servicio, editar, instalar y desinstalar servicios.

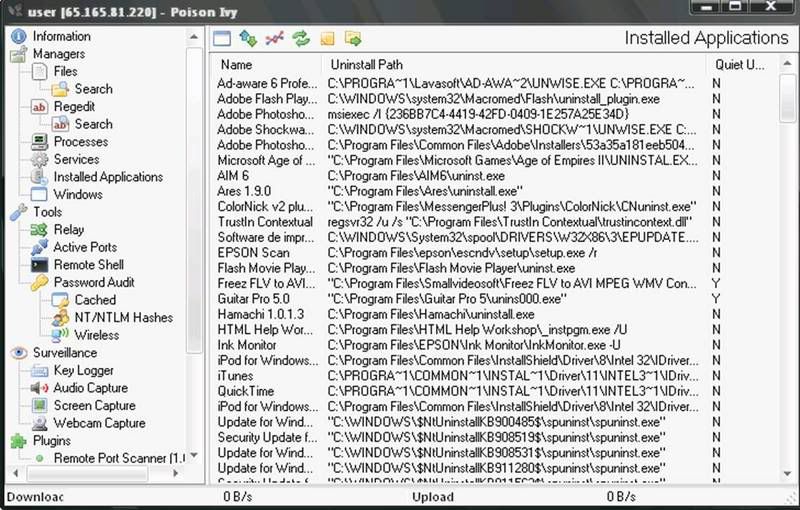

luego tenemos la opcion installed aplications, que nos muestra los programas instalados en la PC infectada…

aqui con el clic derecho podemos refrescar la ventada, desinstalar una aplicacion o guardar un archivo

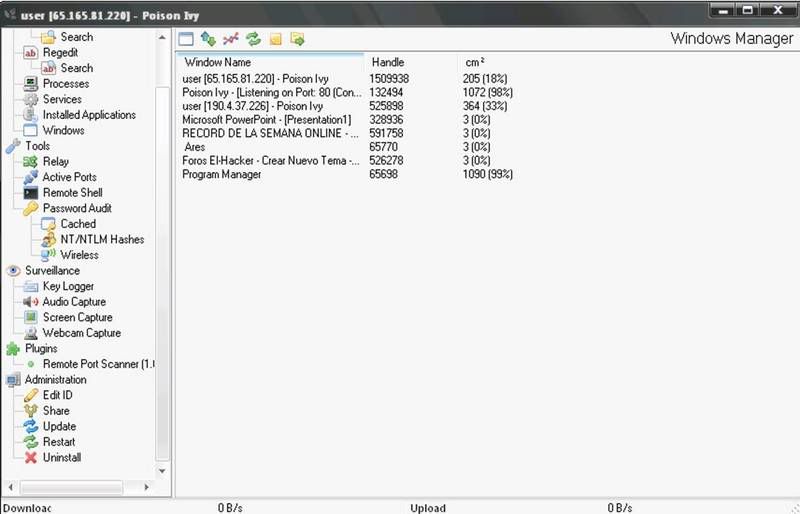

ahora vamos con windows, que es donde estan todas las ventanas en uso

con esta opcion podemos refrescar, capturar la ventana, enviar teclas para que sean presionadas en la PC remota, mostrar la ventana en la PC remota, esconder la ventana, maximizar, minimizar y cerrar la ventana.

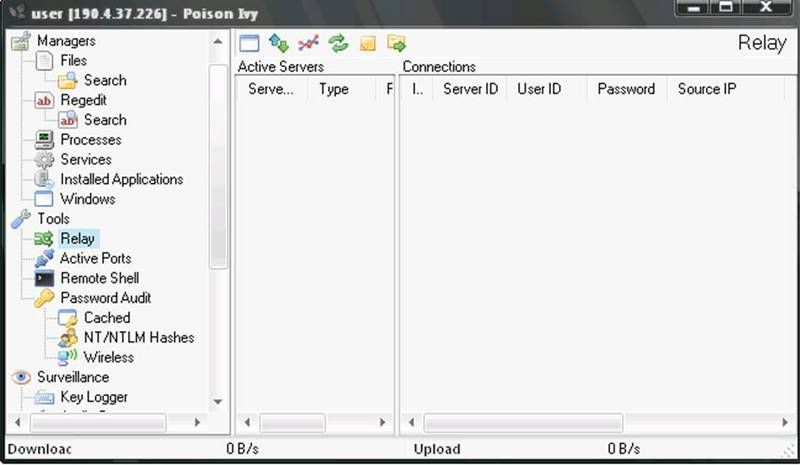

bueno, ahora pasamos a tools, lo primero que tenemos ahi es relay

esta opcion nos sirve para ver y manipular el trafico entre los diferentes proxys y servers. Esta opcion es valida si nosotros agregamos algun servidor intermedio cuando configuramos el server (en Socks4).

Se pueden capturar passwords, nombres de usuario e informacion que hayan quedado registrados a lo largo de la conexion que establecimos a traves de los proxys. Tambien tiene opciones de filtro, para que no aparezca informacion que no queramos.

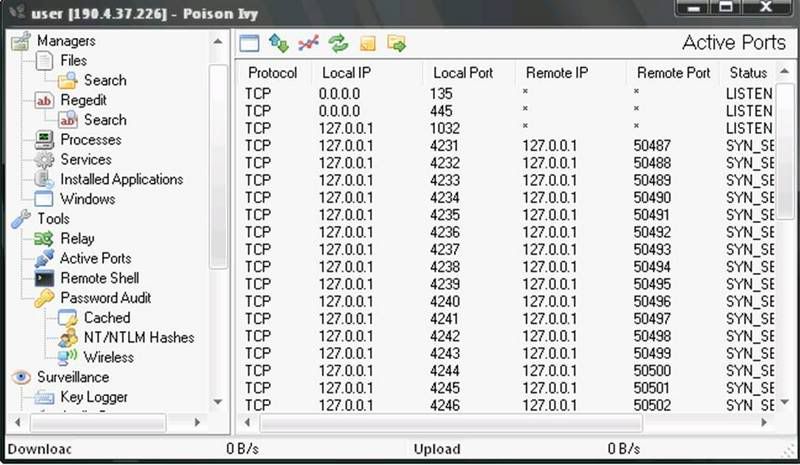

luego de esto tenemos la opcion Active ports

sirve para ver que puertos TCP y UDP estan abiertos en la PC de la victima. Es lo mismo que hacer un netstat

con el clic derecho en esta opcion podemos refrescar, guardar a un archivo, resolver el DNS, capturar paquetes, matar la conexion y matar el proceso.

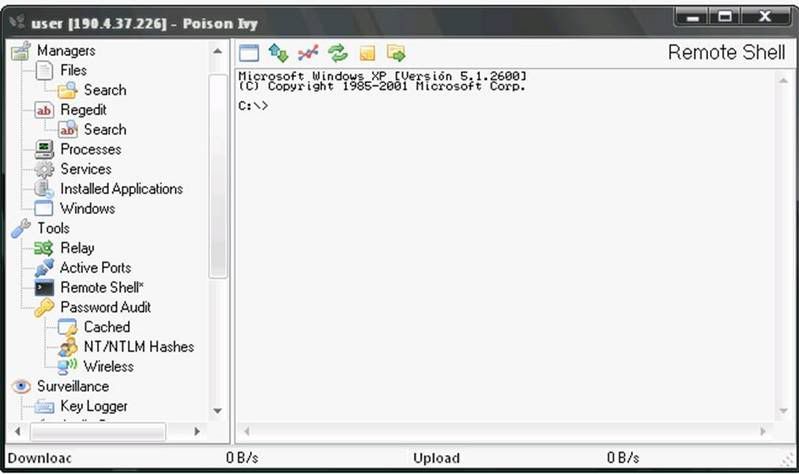

luego esta la opcion remote shell

sirve para manejar la consola MS-DOS de la PC infectada

Para activarla hay que hacer clic derecho y elegir la opcion “Activate”. Tambien podemos guardar el registro a un archivo y limpiar la ventana

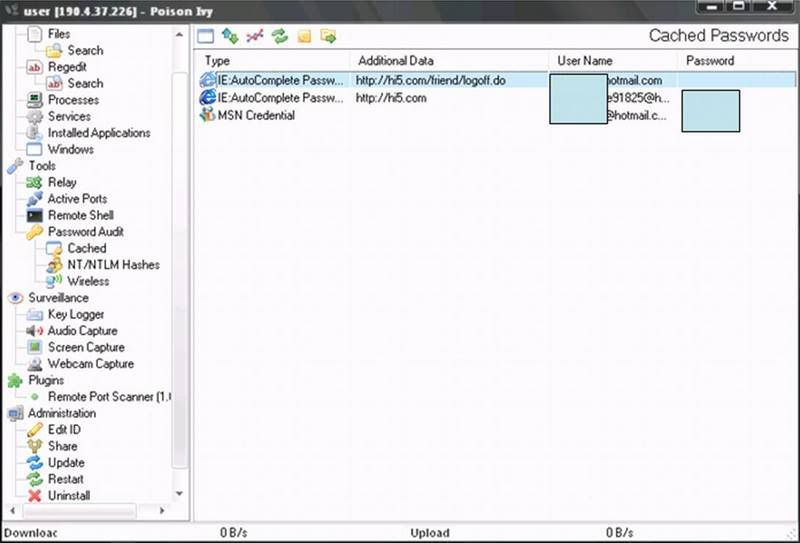

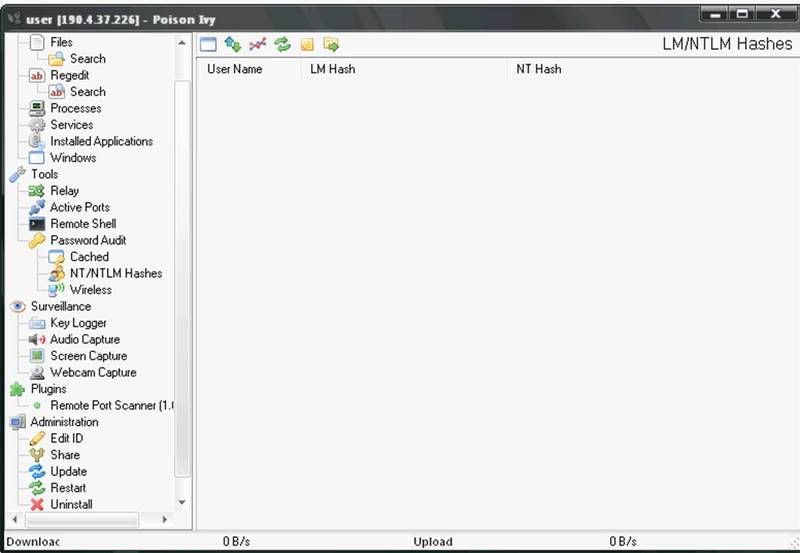

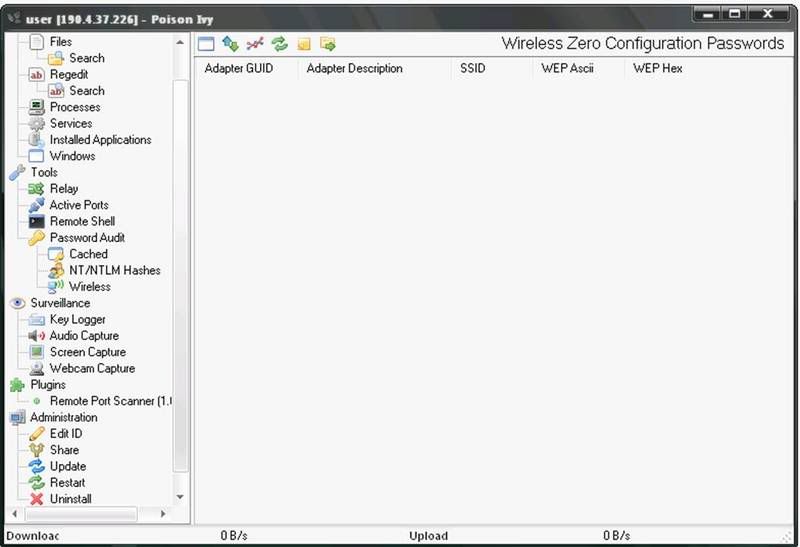

luego vamos con la opcion passwords audits, ahi tenemos tres opciones Cached, NT/NTLM Hashes y Wireless

primero Cached, son los passwords ke kedan en los exploradores y mensajeros (creo)

NT/NTLM Hashes, me parece que son los passwords de windows ^^

y Wireless, los passwords de las conexiones wireless ke ha usado la PC infectada

———-

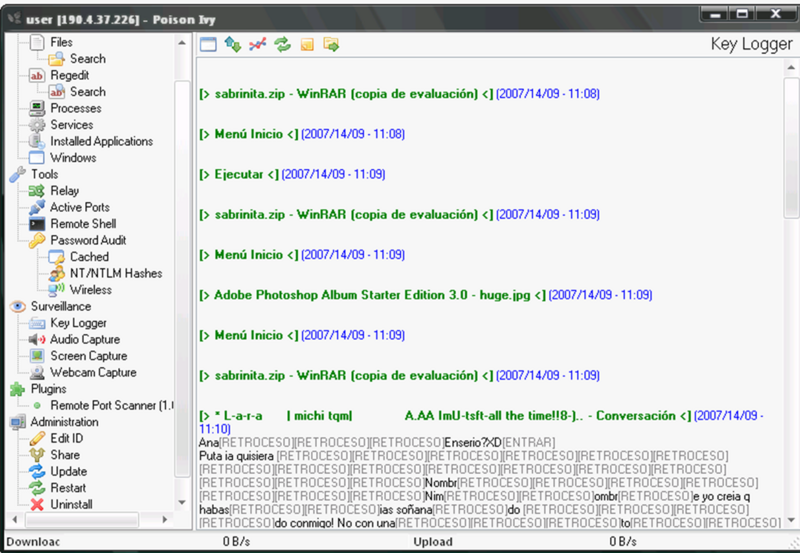

bueno, ahora pasamos a surveillance empezando por keylogger

este es el que capta todas las pulsaciones de teclas que se han hecho n la PC infectada, ideal para robar password

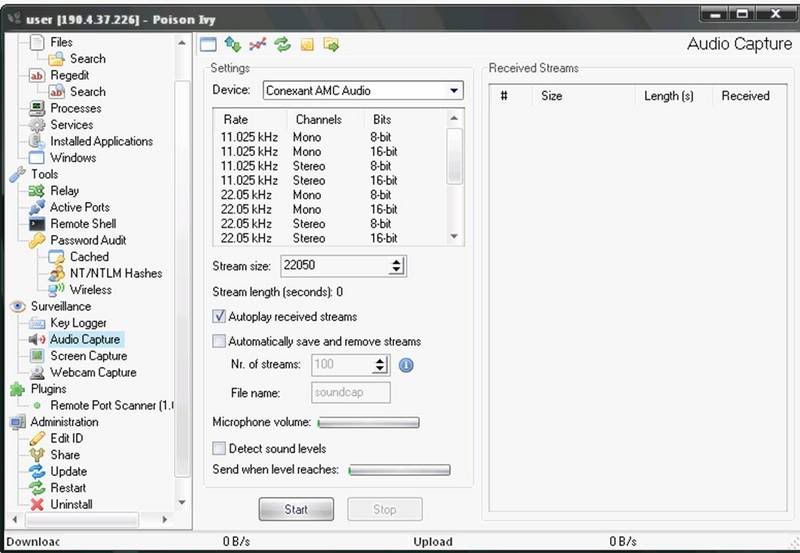

luego tenemos audio capture, para escuchar lo que escucha la victima

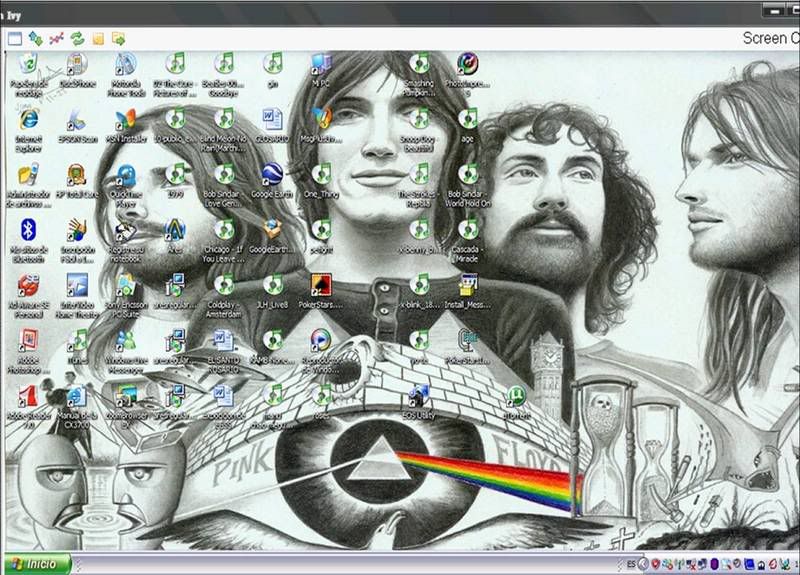

luego esta screen capture, que puede servir como un escritorio remoto

Stretch:sirve para ajustar la pantalla de la victima a la ventana.

Mouse:sirve para manejar el mouse de la victima y poder clickear en donde queramos.

Keyboard:sirve para manejar el teclado de la victima y poder escribir en donde queramos.

Interval:es el intervalo de tiempo en que se toma una y otra captura.

Start:comienza a capturar pantallazos seguidamente.

Single:captura un unico pantallazo.

Save:sirve para guardar la pantalla en un archivo. Si seleccionamos “Autosave” se guardaran todas las que se capturen.

Options:sirve para cambiar el tamaño y la calidad de la pantalla.

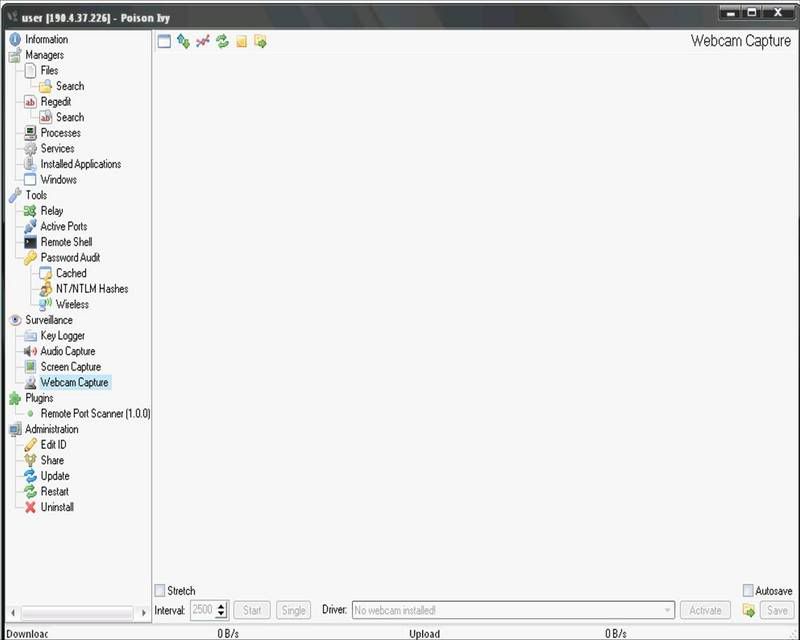

y por ultimo webcam capture que captura imagenes a travez de la webcam de la victima ^^

funciona de la misma manera que screen capture

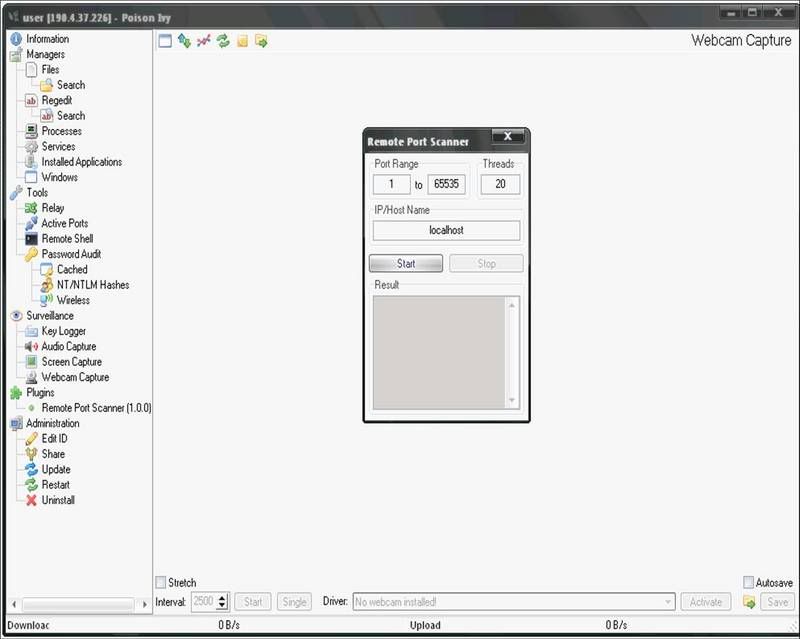

luego en la seccion plug ins, donde iran todos los plug ins ke le instalemos al troyano, nos viene la opcion port scanner 1.0.0 que sirve para escanear remotamente los puertos abiertos de la PC infectada

luego en las opciones de administracion encontramos

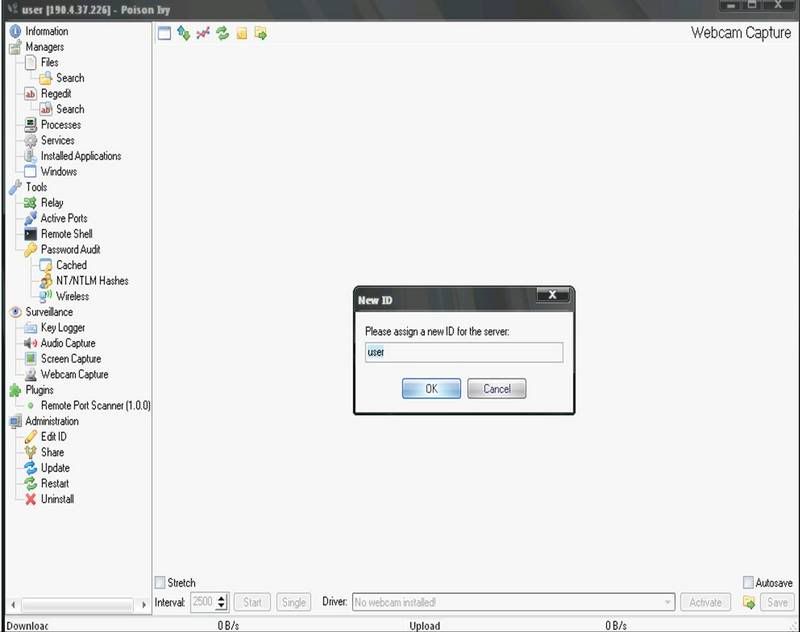

Edit ID: que sirve para cambiar el nombre de la victima que aparece cuando se conecta con nosotros

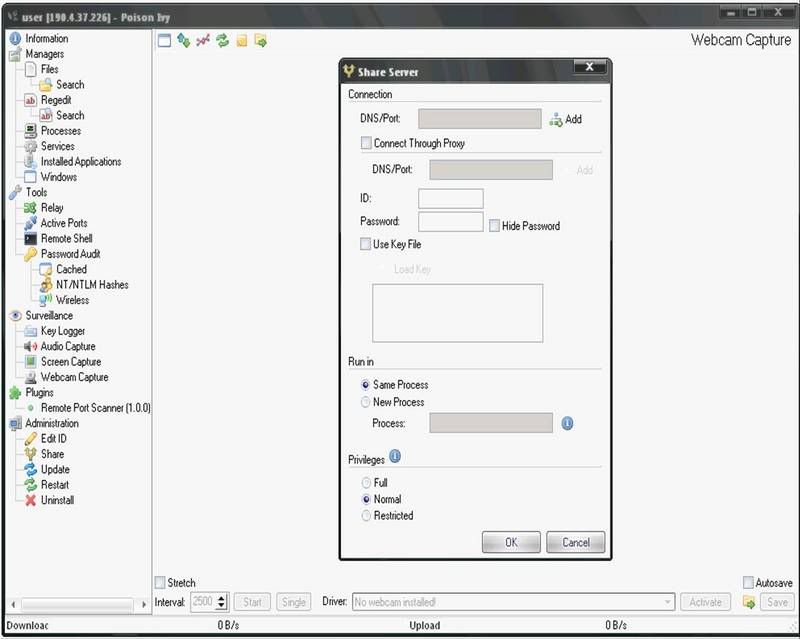

share: que sirve para agregar otra ip o servidor de no-ip y asi compartir al conexion de la victima con alguien

DNS/Port: aca agregaremos la nueva IP o dominio NO-IP.

ID: el nombre con el que se conectara la victima en ese nuevo dominio.

Password: la clave del server en ese nuevo dominio.

Socks4:si se quieren agregar proxys o servidores intermedios.

Run in Same Process/New Process: para que el server se ejecute en el mismo proceso o uno nuevo.

Privileges: para que el server compartido tenga los permisos apropiados. Full (el server compartido tiene acceso a todas las opciones), Normal (al server compartido no se le esta permitido cambiar opciones de administracion del server), Restricted (al server compartido no se le esta permitido utilizar opciones peligrosas).

Update: actualizar el server a uno nuevo que hayamos creado.

Restart: resetear el server.

Uninstall: desinstalar el server.

espero este tutorial le haya servido de algo a alguien XD… comentarios, puteadas, halagos, insultos, todo aca ^^

Hecho por SoLiD SnAkE

Fuente:http://www.programas-hack.com/troyanos/tutorial-uso-del-poison-ivy/

No hay comentarios:

Publicar un comentario